为了保护多位表演群众,以下内容均以化名出现,所有图片取自对当事人的报告和贴吧原贴,历史群消息中,并均对 ID 打码处理(25 仔的就不打了),本文只陈述基本事实基本推断,不做结论性推断,内容均无”伪造”,”瞎编”,”脑补意淫”可接受任意形式第三方查证,论坛里基本都是计算机行业内的业内大佬,既然都是明白人,技术忽悠和卖情怀的东西咱们就不写了,但笔者并非天才也非全才,若有解释不当之处仍望大佬指正,欢迎各位观众大佬自备西瓜板凳,前排吃瓜看戏,欢迎实力大佬进一步切瓜查证,找出真正幕后 25 仔。

1.为了避免大家看起来太混乱,简单先给大家缕缕人物关系,名字取(张三,李四,王五),时间线是这样的:

为了保护多位表演群众,以下内容均以化名出现,所有图片取自对当事人的报告和贴吧原贴,历史群消息中,并均对 ID 打码处理(25 仔的就不打了),本文只陈述基本事实基本推断,不做结论性推断,内容均无”伪造”,”瞎编”,”脑补意淫”可接受任意形式第三方查证,论坛里基本都是计算机行业内的业内大佬,既然都是明白人,技术忽悠和卖情怀的东西咱们就不写了,但笔者并非天才也非全才,若有解释不当之处仍望大佬指正,欢迎各位观众大佬自备西瓜板凳,前排吃瓜看戏,欢迎实力大佬进一步切瓜查证,找出真正幕后 25 仔。

为了避免大家看起来太混乱,简单先给大家缕缕人物关系,名字取(张三,李四,王五),时间线是这样的:

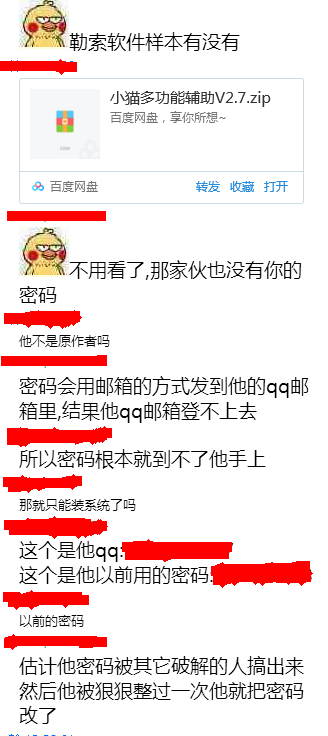

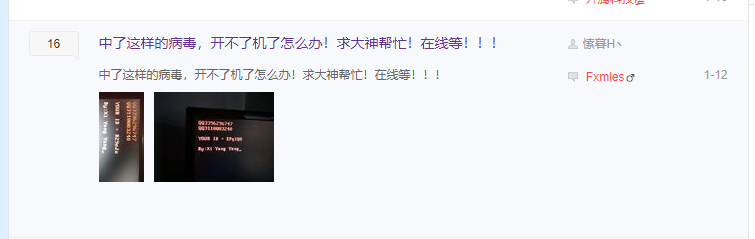

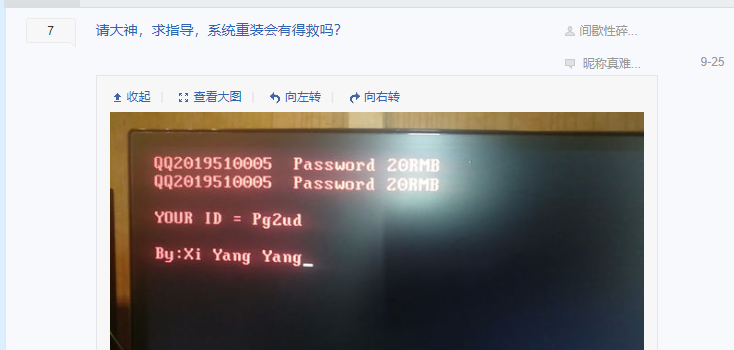

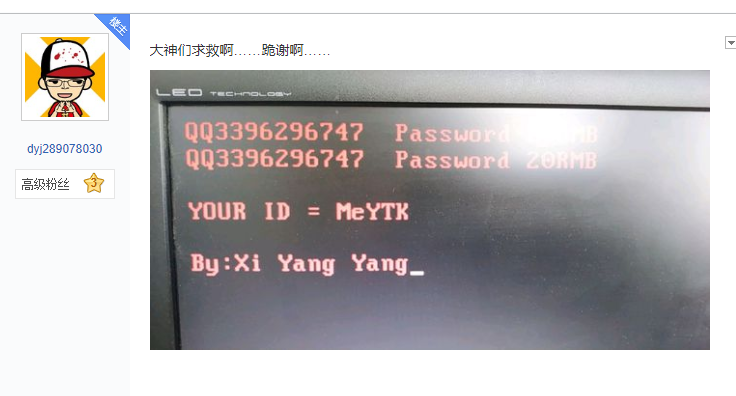

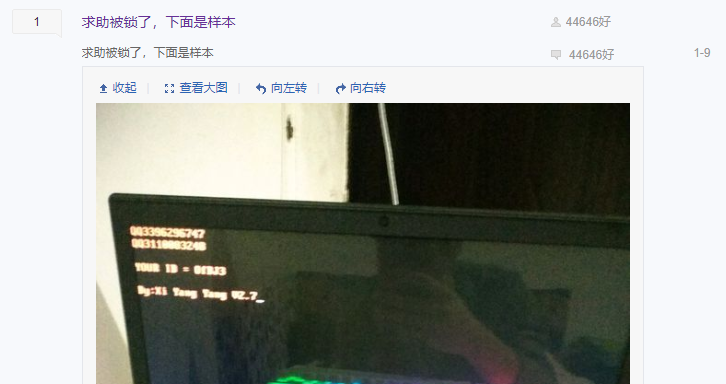

1.李四是个挂 B,某天它在贴吧下载了一个 xx 辅助,没想到是个勒索病毒,结果中招

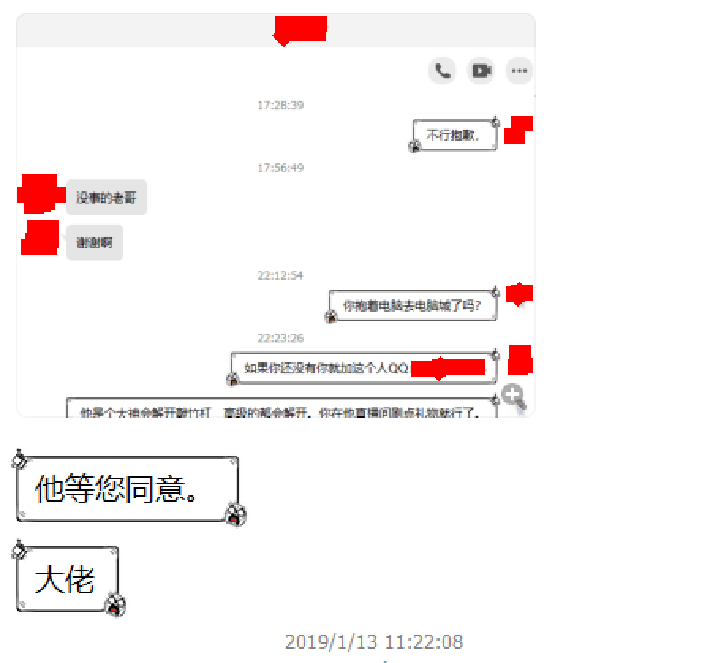

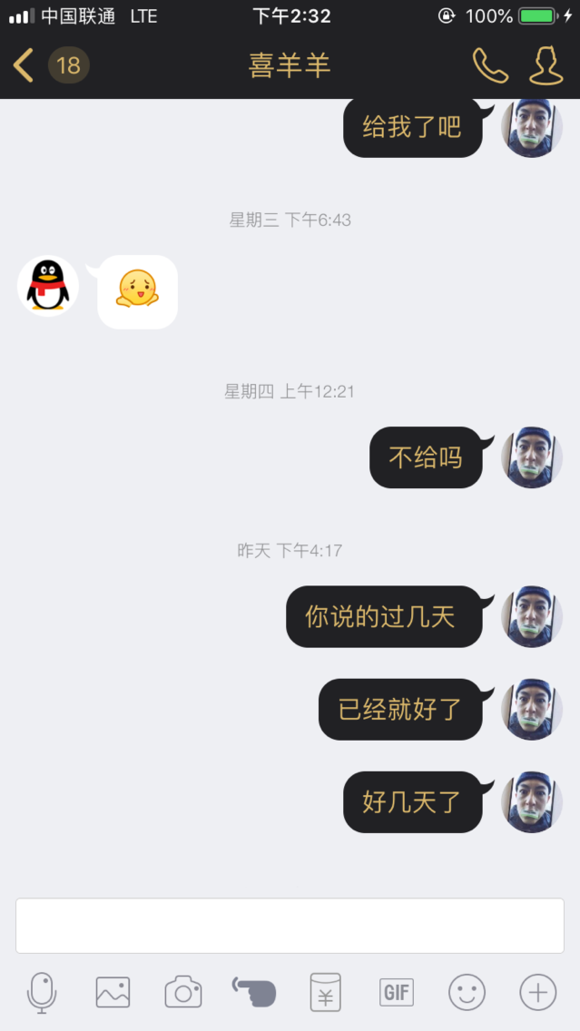

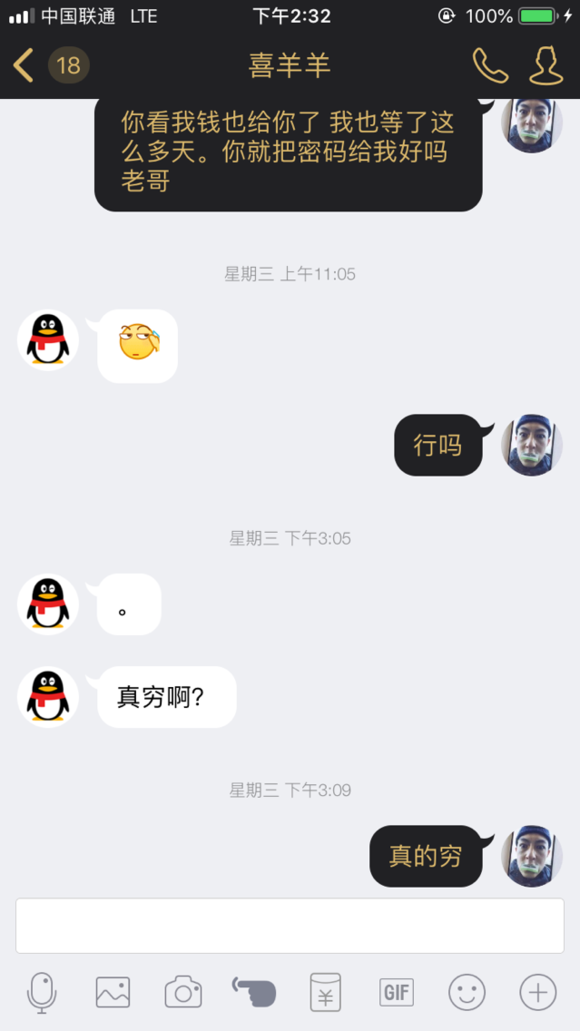

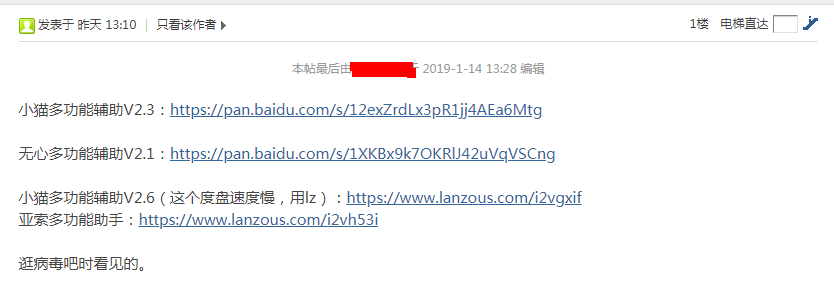

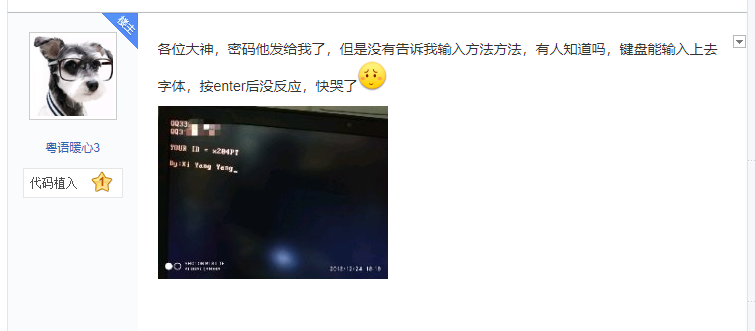

2.李四找到大黑客交了智商税后,没想到大黑客说自己也没有密码还是不给他密码,李四只好去求助某 52pojie 的大佬

3.大佬也没办法解决这个勒索病毒,向李四推荐了张三,希望张三能破解密码

4.张三分析这个勒索病毒,发现该勒索病毒会将密码发送到王五的 QQ,于是怀疑王五就是这个勒索大黑客

5.张三通过信息反查发现,王五一边在贴吧中帮人破解锁机,一边自己制作锁机坑害群众,简直是现代版岳不群,于是开贴怒喷王五.

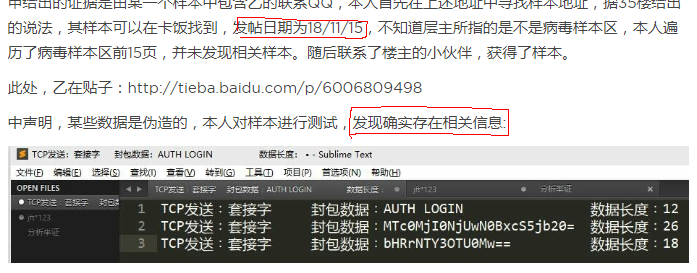

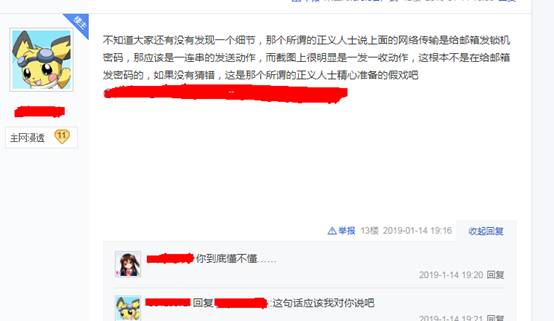

6.王五发帖称张三造谣污蔑,同时依据分析贴中数据包大小不对,反咬张三是故意伪造数据包污蔑其本人

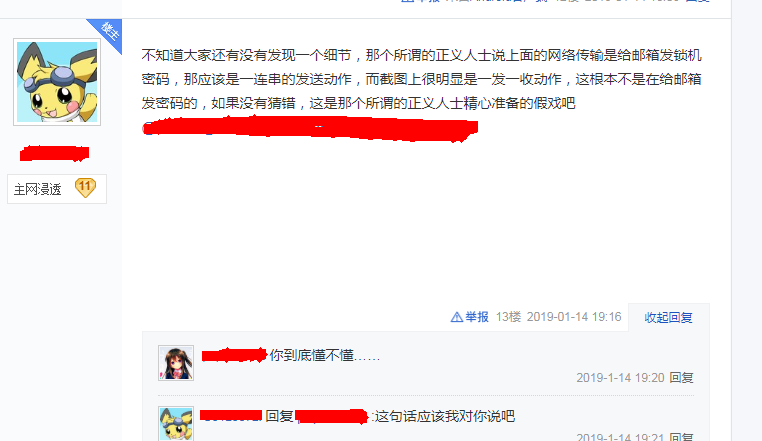

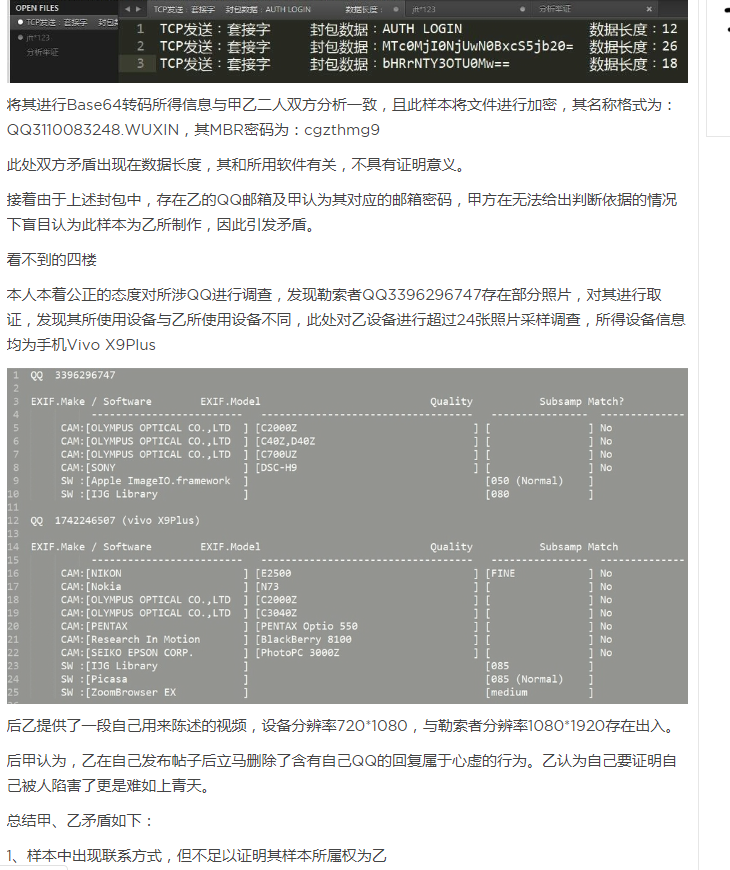

7.数据包大小经过吧务团队和其它专业人士分析,并没有伪造痕迹,但 SMTP 登录密码提示不正确没发送成功,王五以勒索样本是伪造的继续反咬张三是对其污蔑.

8.吧务出面以勒索 QQ 上照片和王五提供的视频分辨率不一致,仅勒索样本无法完全证明王五就是幕后大黑客,且王五也无法自证自己遭人陷害为由结贴.

9.本着导演年度大戏的愿望满足各大吃瓜群众求知欲,笔者通过信息深挖和对部分当事人提供消息取得了更多的信息,并放上爆米花爆料,提出诸多疑点

10.详细细节请看下文

事件起源于 1-12 日晚,张三的某位 52X 解粉丝向他报告,有一个勒索样本无法解决,并已经让受害人李四联系张三

于是李四向张三求助,自己的电脑被一个小学生勒索给整了

于是,张三开始对李四提供的病毒下载链接样本进行分析,并对分析的结果得出结论.

上述样本的原贴下载地址估计已经被神奇的贴吧吞了,但是在卡饭论坛有看官保存了一份

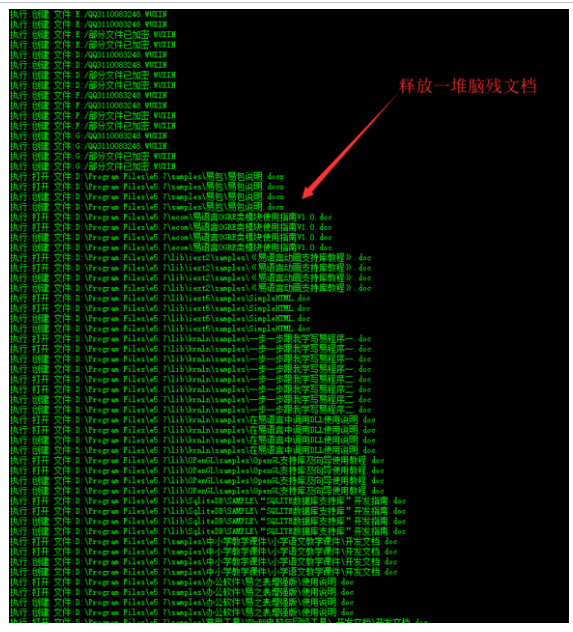

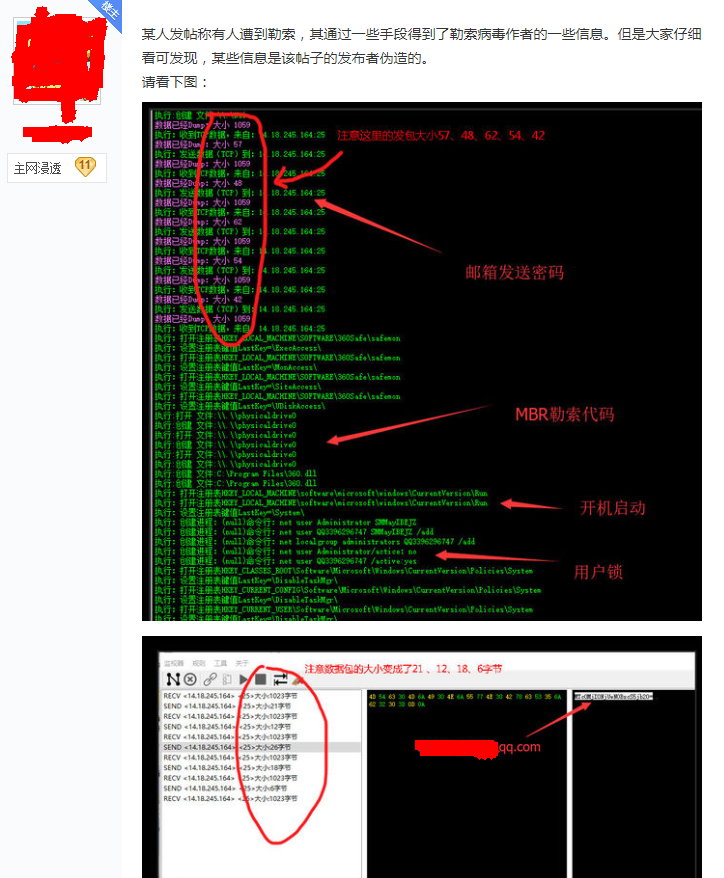

之所以张三得出该结论,是基于以下的分析报告(分析是软件 Pedoll,已经在 github 开源 https://github.com/matrixcascade/PeDoll)

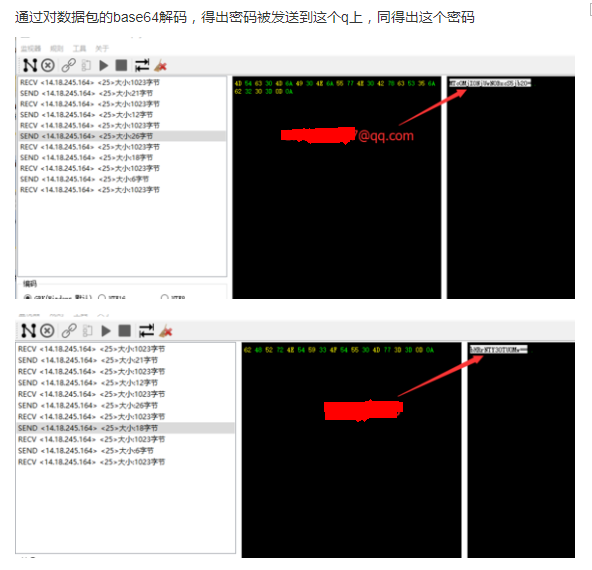

张三还发现,该病毒样本会将勒索密码幕后使用 SMTP 发信协议偷偷发送到一个第三者邮件中,而非勒索界面表面的 QQ 号

于是张三顺藤摸瓜,通过该幕后 QQ 反查到贴吧,发现全部相关帖子全部指向一个 ID,也就是王五的 ID

于是,张三依此得出结论,王五是该勒索样本的幕后黑手,同时张三还发现,王五在贴吧内帮人做着帮人破解勒索的事情,另一边还自行制作勒索病毒坑害一堆人,张三个人主观上认为,这简直就是实现版的嘿客无间道,王五就是这里面的二五仔.于是直接开贴开喷.

张三此时也不干了,表示自己伪造数据包做什么,他已经将勒索样本保存一份,任何人都可以进行分析查证

王五马上不干了,马上提出第二个可能,没错,张三你这个二五仔,你才是病毒作者,你开这个贴做了个假木马写上我的 qq 故意来诬陷我,

张三马上针锋相对,今天都 13 号了,样本的编译时间(应该是文件最后修改时间)是 6 号,难不成我提前一周就预谋好了然后今天才来陷害你?,同时张三还发现,所有的勒索小号起的名字都和李四的 QQ 一样,按照人的思维惯性问题,这具有一定的佐证性.

然后迎来了第一波互喷大战.

事情一爆发,立刻引发了大量吃瓜群众围观,很多的吧友表示不相信,毕竟王五在贴吧中确实是帮过不少人

同时,王五也提出了更多的质疑,并表示该样本是造谣的

这轮<<是无间道里的二五仔大战>>由吧务出面,并开出了停战协议,以勒索病毒使用的小号上的照片,和王五上照片的分辨率不一样,暗中发送的 smtp 邮箱仍然不足以证明王五就是二五仔,也就是双方都证据不足,日后再议为由结束了这次争论

https://www.muruoxi.com/3473.html

但是秉承着吃瓜不甜不卖瓜,不挖新闻搞不大的原则,对该事件进行进一步深挖

2.

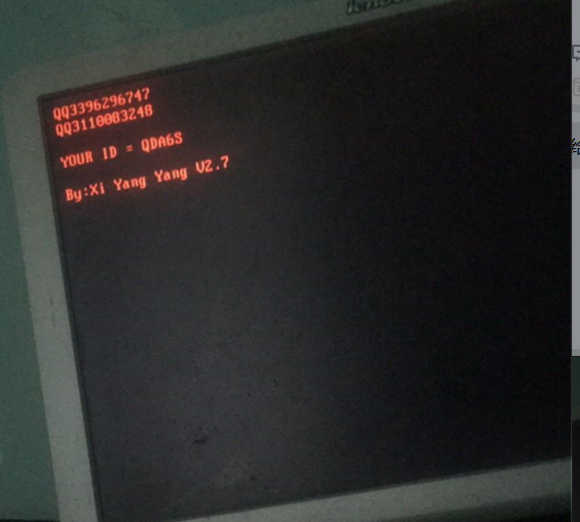

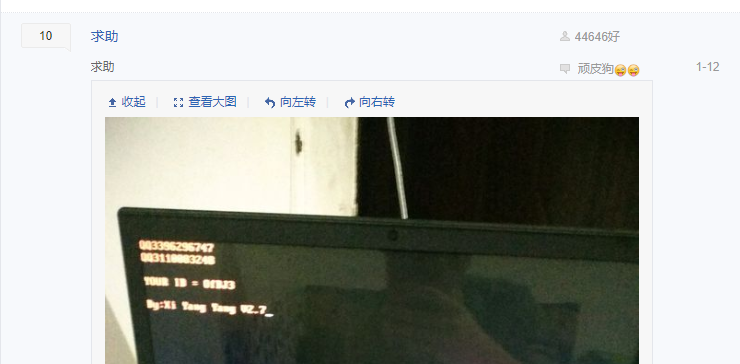

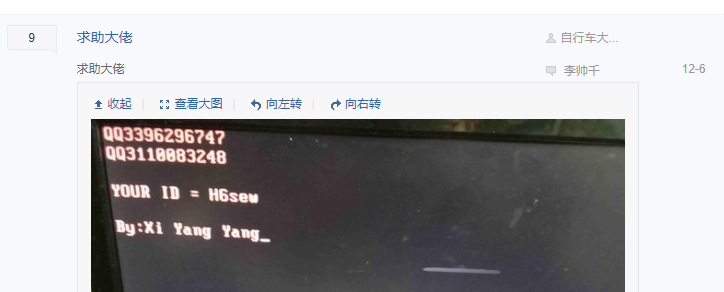

在进一步搜索中发现,这个勒索样本早已流传很长的时间,通过进一步搜索发现,不论是在病毒吧还是在电脑病毒吧,都有该勒索病毒的战绩,并且仅贴吧最早可查询到的样本可以追溯到 2018 年的 9 月,并且该病毒从 1.0 版本到最新的 2.7 版本,具有多个版本,同时所有的样本在勒索界面上都打上了 By Xi yang yang 字样的大名

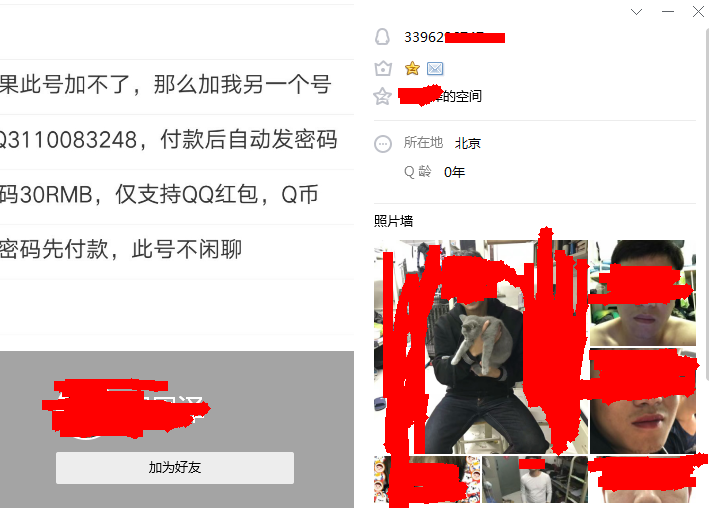

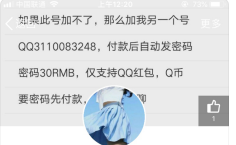

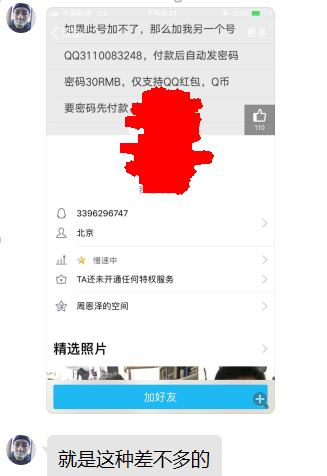

通过对勒索小号查询发现,不管是老版本还是新版本所使用的勒索小号(包括账户已经被封的)都有个叫”喜羊羊”的号出现,并且这些账户等级全部都是一颗星星,并且都有如果此号加不了,请加 xxxx 的封面图字样

因此,几乎可以确定,制作该勒索程序的人必定是同一人,同时,在几个勒索群中,发现该样本多个版本已经大量流传,在去年的十月份,就已经有人成功破解过该样本(因为暂时联系不上该人还无法验证其当时是否已经使用木马程序中的 SMTP 账户成功登陆上目标 QQ),

而这些样本,无一都暗中使用 SMTP 协议把勒索密码发送到了王五的 QQ,因此,如果基于有人制作勒索软件来诬陷王五的假设是成立的话,那就意味着该二五仔也就是勒索病毒作者从去年九月开始,孜孜不倦使用他人的 QQ 进行勒索而他自己却完全无法收到正确密码,我们尚不知道张三开贴”曝光”后这个二五仔是否还会继续制作这类病毒,但如果没被”曝光”,几乎有非常大的可能性这个二五仔还会继续制作该勒索程序.同时样本大多使用 VMP 壳编译处理,Patch 难度大也容易被发现,基本也排除了有人购买该勒索修改勒索界面的 qq 然后发布出去.

并且假如需要诬蔑一个人的话,为什么要把发信邮箱偷偷的在幕后发送出去,如果没有专门的逆向基础并熟知 SMTP 发信协议的专业人士,几乎不会发现这个潜藏的 QQ,为什么直接把想要诬蔑的人打在勒索界面上不来的更快效果更好,非要使用 VMP 的反调试,反虚拟机,功能然后整的好像是等待某逆向大神扒出来再”曝光”呢,其中原因反正我们是不得而知了,看官自行揣摩,不做进一步推论.

但也存在一个很奇怪的疑点是,QQ 邮箱在很早以前就使用十六位授权码进行登录了(不知道能不能自己设置),然后从勒索样本里扒出来的密码也着实不像是瞎编的,似乎可以得出一个结论是,该二五仔病毒作者也许压根不知道 SMTP 登录协议的规则,直接使用 QQ 邮箱密码填写,但却根本登录不了,但这又很奇怪了,一个明明收不到密码的勒索,为什么还需要花费大量的时间去散布呢?也许在之前存在某些版本是通过测试可以收到密码的,或者有个的可能性就是这就是真有个闲的蛋疼的二五仔, ,写着别人的 qq,并且以大无畏的精神更新了至少四个月.

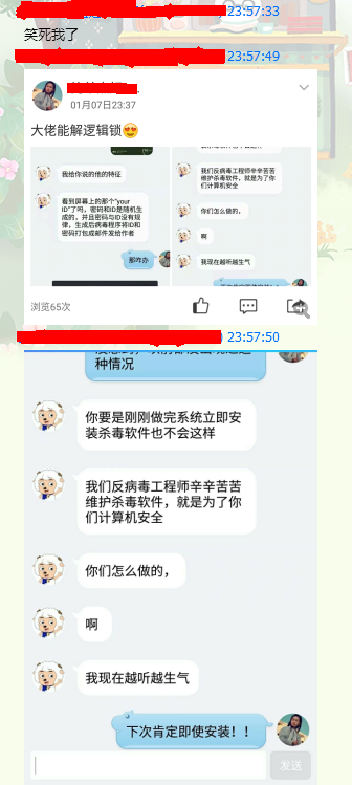

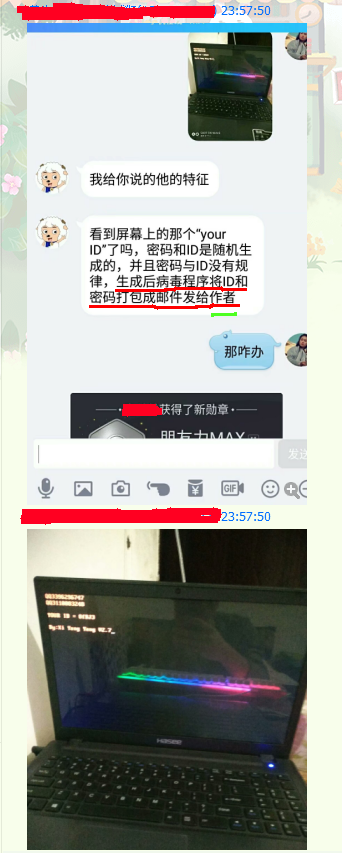

正在疑惑时在群里发现了一个更加 exciting 的消息,原来王五早在 1-11 日就对该勒索程序进行了”分析”(图中这个喜羊羊头像的自称反病毒工程师的哥们即是王五,该消息截图于群内某位病毒分析人员的吐槽,吐槽什么稍候讲解)

然后一个非常高潮的内容来了,注意画红线的重点:

已经验证该样本和本文提到的样本为同一样本,王五十分准确的说出了该样本的特征,他会将密码和 ID 打包成邮件发送给作者,发送给作者,发送给作者!!

当然,王五没有告诉受害的哥们,这个邮件不正是发给他自己的么,如果王五和这个勒索软件没什么关联,笔者实在想破脑袋也想不明白王五说这话到底是什么骚操作,同时让笔者十分疑惑的是,通过这张图和王五提供的网络数据包取证反面论证我们知道

王五对数据包分析和 SMTP 发信协议几乎一无所知,对其所为的”反病毒工程师”的逆向分析能力真的不能不让人人大打问号(不过肯定的是如果这样的回答去面试反病毒工程师肯定是 100%被刷的),然而他却能准确的说出该木马程序的执行逻辑.甚至非常深入的知道该勒索密码和 ID 都是随机生成没有关联如此细节分析的逻辑关系(做逆向分析的大佬应该都懂,这段逻辑无法通过行为分析获得,必须定位 random 函数 shellcode 地址通过调用关系判断)因此这就陷入了一个逻辑的死循环,假如王五和该勒索毫无关系,那么在王五对其分析后:

1.假如王五逆向基础过关 ,他怎么可能不知道该勒索把密码发到不正是他 qq,然后立马有所表示到底是哪个二五仔诬陷我,而不是骚操作地说”会把密码打包发给作者”,这不就自我承认了么?

2.假如王五逆向基础不过关,如同其论证在技术解释上漏洞百出甚至可以说毫无逻辑,那他又是如何能如此准确地说出该勒索病毒的执行逻辑,不仅能绕过 VMP 壳的各种暗桩检测甚至分析出主要逻辑还可能已经被 VM 化的逻辑代码,专业的程度绝对不亚于一个常年混迹在 52pj 的老司机. 操作太骚实在是想不透,实际上群中这个病毒分析人员也正是吐槽这个

最后这个所谓的 By Xi Yang Yang V2.7 甚是醒目.不顾这个 xi Yang Yang 到底是不是那个喜羊羊,笔者就不做进一步论断了.

最后笔者本着狗拿耗子我开心的原则,对那些勒索小号和发布勒索网盘链接的贴吧号进行进一步深究,发现 QQ 全部都是一星包含部分的信息没猜错的话应该是从某宝或其它某平台购买而来,使用密码找回功能对贴吧号的手机号码进行查找,发现这些账户绑定的手机号码光没打码的部分都差别极大.

常做恶意程序分析的小伙伴应该知道,因此几乎断定要么这些贴吧账户是通过某种方式购买而来的,但等级如此的统一,更大的可能是通过手机接码平台进行注册的,这种平台搜索一下几乎有一大把.

鉴于信息的有限,吧务对 3396296747 此小号和王五提供视频照片的验证

进行的视频分辨率-图片分辨率的取证比对,恕笔者才疏学浅,修了五六年图形学的笔者实在没搞懂这波取证操作,视频分辨率需要考虑到空间占比必定会比照片来的小,并且压缩算法参数的不同的不同势必导致失真率的不同,即使使用 DCT Wavelet 之类的频域水印方案也恐怕也会无法辨明,或者你可以说不同相机的图片编码图像参数的不同可以通过相机判断,但原图在上传至 QQ 后都必定会进行更大程度的压缩变形分辨率调整,这个图片再取样还有意义么?

何况也没有谁会正大光明的把自己的照片挂在勒索收款账户上,这不是等抓么,但如果说要陷害一个人那恐怕现在在 3396296747 上显示的照片,估计早就贴满了王五的大照了

所以这波操作不管是技术上还是逻辑上,笔者都实在看不懂.

从联系张三的受害者还了解到,在张三按自己主观开喷不到一个小时,该小号

就把一张类似

这样的封面火速撤掉了,这个封面上到底写了什么,目前受害者也想不清

时间有点巧,不过鉴于这封面也不知道写了什么,也不好做进一步的判断.

虽然有很多的证据指向王五,但仍然无法排除一写概率事件存在的可能无法实锤,王五提供的证据和说法说实话在逻辑和技术上几乎站不住脚,比如数据包伪造(已被证实不可能),样本伪造(类似样本太多,时间跨度太长,vmp 壳无 patch 痕迹),还有什么截图时间(暂时没看懂表达什么),还有吧务的照片比对(已做出技术逻辑推论说明)也无法自证.暂时悬置是一个合理的处置方式.

不管怎么样,以上论据的最终结果无非以下几个

1.王五不是勒索程序的作者,可能是他吃了谁家一年的大米了深仇大恨,有人蓄意陷害,并且这人还策划的还挺久的,并且通过加壳,反逆向反调试暗走数据流的手段似乎刻意不让人顺利分析该勒索程序,恐怕要不是被曝光,能策划到 9102 年.

2.张三陷害王五上演世纪悬疑大片,不过截至目前,张三表示他和受害者愿意接受第三方任意形式的调查取证包括样本来源,聊天记录,人员关系以证明他不是在唱”三簧”,并表示用易语言那么高端的玩意做一波那么高端的操作他实在高攀不起.

3.王五是勒索程序的作者,那就是表面干一套背地干一套,让人容易联想到岳不群这种

4.王五不是勒索程序的作者,但至少有所关联,毕竟易语言这种神奇的语言(通过行为分析取得该勒索程序的编译特征就是易语言),有可能王五写了该勒索程序的勒索模块代码,但引用该代码的真正作者就改了个勒索界面的 QQ,同时他开的收钱小号因不明原因也碰巧叫”喜羊羊”(可能和王五有直接联系比如从王五那搞到了这个模块代码,然后出于个人崇拜或是喜好方面取该名字),然后将勒索发布出去大肆传播.

3.

其它的信息收集了那么多,不妨回到最初这个样本的来看,因为勒索界面上赫然写着 By Xi Yang Yang 无比风骚的几个大字,同时勒索小号也写着喜羊羊的 id,我们姑且叫它喜羊羊勒索,笔者简略对该样本进行分析

1.样本正如之前所说,是易语言开发编写的,因为易语言程序有个很神奇的东西就是开头会访问一个叫 staticfont 什么的玩意,同时加了 VMP2.x 的壳,通过对 section,EntryPoint 的检查,暂时该程序没有被 patch 的痕迹,基本确定就是病毒作者一手出来的.

2.该样本通过修改 MBR 区引导代码,替换为一个”输对密码才恢复原始 MBR ”的 shellcode 实现密码勒索,通过 SMTP auth 阶段的字符串 base64 解码该密码在幕后确定是发往王五的 QQ 邮箱,但返回登录失败需要使用授权码登录.

3.该样本释放了 360.dll 到 d 盘,同时添加了开机启动注册表项,出于时间关系尚无对该样本进一步分析.同时释放了一堆无关紧要的文件

4.使用 net user 命令修改 windows 登录密码,同时通过模拟键盘的方式调用数据保护界面,进行数据库加密.

5.篡改文件关联,破坏注册表项,执行 format C: D: E: F:操作,这个代码应该属于废品代码,不会执行

6.taskkill 结束杀软进程,ring3 就想对抗 ring0 保护的进程,废品代码

基本来说这个勒索写的一句话形容就是鶸为什么要战斗,代码极其幼稚,处理粗糙,逻辑关系混乱,VMP 应该也是使用了”一键加壳”自认为高枕无忧,典型的小学生水平,几乎可以断定就是个看了几页入门书籍做出来的中二病玩意,依笔者经验,基本就是某个初中高中生自以为自己成大嘿客了自信膨胀做出来的东西,属于辣鸡中的战斗鸡

然而勒索的小号,发布该勒索贴吧号处理的反而严谨的多,接码平台,不留痕迹,qq 空间全部关闭,没有其它多余的发帖纪录,总结起来该货简直是天生的做小学生勒索的料子,水平没有,歪主意一堆.

4.

最后,本文的目的一是给各吃瓜大众带来一场色香味俱全的福利,同时也相信天下没有不漏的风如果继续深挖将会有越来越多的证据证明事情最终的真实结果,同时希望有能力的技术或安全、公安行业大佬出手相助,解惑诸多疑点满足广大吃瓜群众的求知欲望,并将真正的小学生勒索作者绳之以法.

1

lulinux 2019-02-01 06:39:43 +08:00 via Android

爆了很多黑料,我喜欢

|

2

catalina 2019-02-01 08:25:35 +08:00 via Android

前排出售瓜子花生

|

3

hv3s1 2019-02-01 09:29:57 +08:00

...所以是劝我们帮小白安装系统的时候。弄成 UEFI 吗。

|

4

ddid 2019-02-01 12:43:05 +08:00

好像杀毒软件就是这样,自己造病毒出来,然后立刻推出专杀自己造的病毒的专杀工具,然后 seo 一波自己是第一个能够杀死自己创造的病毒的杀软厂商……

|

5

hanmiao 2019-02-01 13:32:06 +08:00

我居然看完了 233

|

6

catalina 2019-02-01 14:00:30 +08:00 via Android

@hv3s1 这个病毒作者的水平也就这样,没啥好说的。倒是真的面对这种修改 bootloader 试图锁定启动过程的,除了开 uefi,还要开启 secure boot(如果安装的是 win8/10 的话)

|

7

FancyKing 2019-02-01 15:48:50 +08:00

我竟然也一句一句的看完了,吃惊.png

|

8

CrazyArmy OP 其实 UEFI 现在也不是很靠得住

已经出现可以锁 UEFI 的样本了 |