这是一个创建于 3354 天前的主题,其中的信息可能已经有所发展或是发生改变。

前言

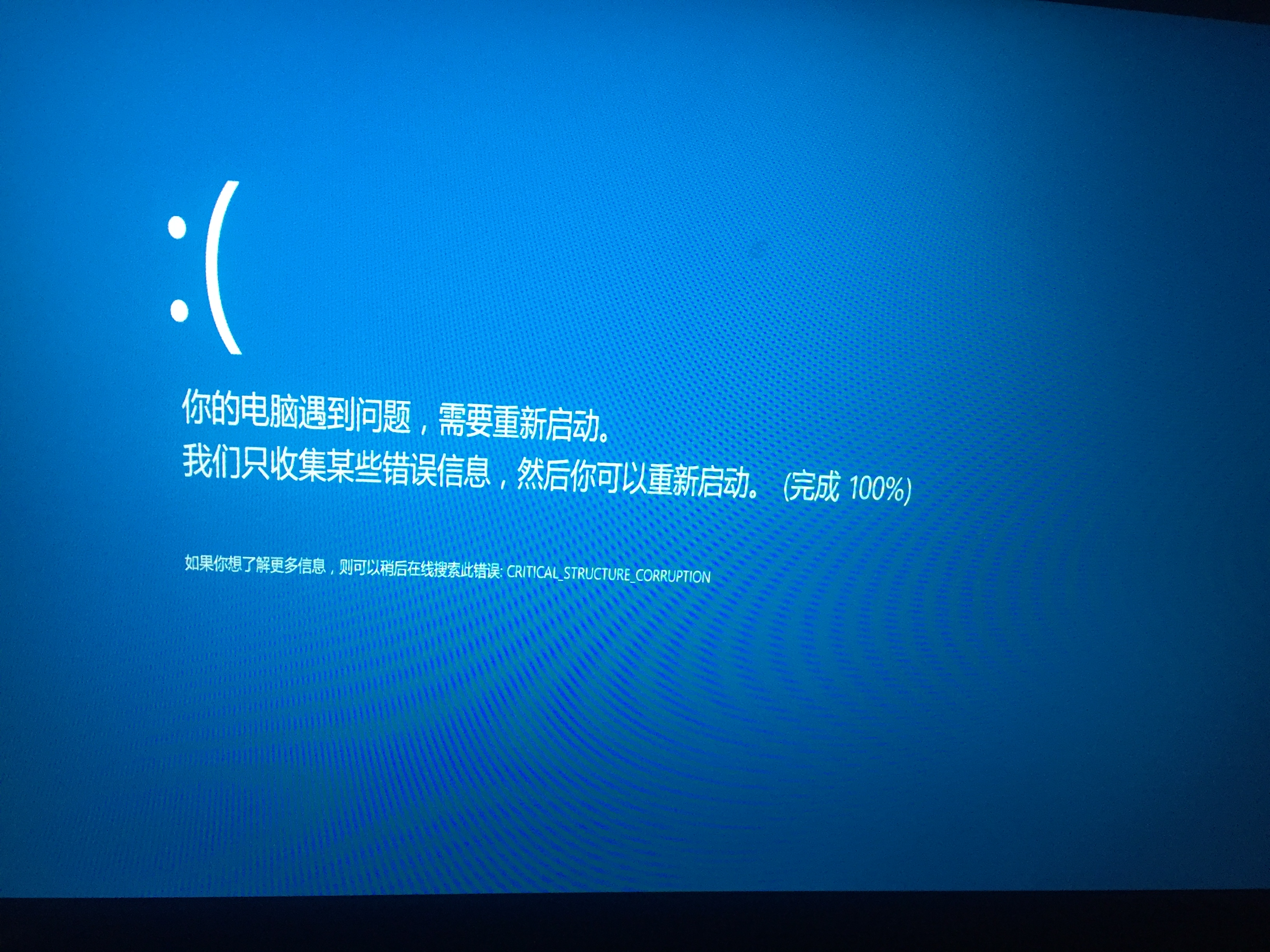

本人大一物理狗,从 12 月 5 日开始,舍友的电脑开始出现蓝屏(自己用 Mac 所以没啥事),蓝屏的报错都是 CRITICAL_STRUCTRE_CORRUPTION 。之前用了那么多年电脑,也遇到过这个错误,考虑到舍友的电脑没有装过任何不可描述的、或者非法的东西,我也就考虑是设备驱动的锅。但当我更新完所有的设备驱动之后,蓝屏问题依旧存在。接下来,我周围人的电脑都开始蓝屏,已经不仅仅是我们宿舍了。后来到 Windows 10 的贴吧,看到很多使用天翼校园客户端的人也在抱怨蓝屏问题。这时我才意识到可能是客户端的问题。

分析

Windows 版的天翼校园客户端,是不允许在连接之后开启 WiFi 共享的,目的就是做到一个账号只能同时由一台电脑使用,这样才能做到每个人一个账户。但是,通过查看客户端的文件之后发现,它可能是通过内核驱动的方式来过滤掉请求打开 WiFi 共享的 API 调用,也可能是在用户层使用 Hook 来过滤打开 WiFi 共享的 API 调用。

解决方案

昨晚,电信在天翼校园客户端的官方页面给出了解决方案。(此时已经撤下)

- 删除当前客户端

- 下载修复工具(文件名为:ClearVirus2.0.zip)

- 重新安装客户端,并重启

- 用 360 杀毒系统急救箱查杀病毒

疑问

但我想问一句,为什么你的修复工具叫做 ClearVirus ?还要用 360 全家桶来查杀病毒?难道你用了不可描述的方式来搞事情?能不能有点节操?能不能把握以下自己代码质量?

附图:

第 1 条附言 · 2016 年 12 月 8 日

官网公告

27 条回复 • 2016-12-10 21:41:20 +08:00

1

c0878 2016 年 12 月 8 日

下载修复工具(文件名为:ClearVirus2.0.zip)

这客户端名字真的是一颗赛艇 |

2

bazingaterry 2016 年 12 月 8 日

路由器保平安,要是有 Linux 版宁愿用一台 Linux 做路由器。这些拨号软件在 Windows 为了抓出疑似共享的线索无所不用其极,动不动就断线,真的受够了。

|

3

mason961125 OP @c0878 客户端不是这个名字,修复工具的名字叫做这个。解压后是一个控制台可执行文件,大小 12 KB 。目前没有逆向,估计是删除某些上版本留下的不可描述的东西。

|

4

mason961125 OP @bazingaterry 普通路由器无法使用。天翼校园的联网方式很奇葩,和普通的 PPPoE 并不一样,他是通过 DHCP 分配给你一个内网 IP ,你再连接到内网的服务器进行身份验证。验证的方式有两种,一种是通过手机客户端扫描二维码;另一种是获取动态密码来登录,账号为手机号。另外,并没有 Linux 客户端。

|

5

zzNucker 2016 年 12 月 8 日

ClearVirus2.0 哈哈哈哈笑死我了

|

6

zzNucker 2016 年 12 月 8 日

这玩意跟闪讯差不多嘛,感觉就是个坑比 rookit ,是需要 clean 一下

|

7

mason961125 OP @zzNucker 是的, Rootkit

|

8

xvx 2016 年 12 月 8 日

@mason961125 我们大学也是用这客户端……听老师说还能监控到你在网上干了什么事,因此有同学当时被请去了喝茶,经常翻 Q 的吓尿。

|

9

jacy 2016 年 12 月 8 日

嗯,这玩意第二天我就用路由器实现了

|

10

KevinChan 2016 年 12 月 8 日

天翼校园坑了不少大学生,我们学校的校园营业厅,一边办宽带,一边卖破解版路由器

|

12

AltairT 2016 年 12 月 8 日

@xvx 你不用那个客户端照样可以监控的,毕竟网络出口在学校那边.这一类的客户端主要可能是为了防止你共享网络之类的,另外加了一堆没用的东西,不排除有本地硬盘扫描.

|

13

llix110 2016 年 12 月 8 日 via Android

不是 nk 吧

|

14

mason961125 OP @llix110 什么?

|

15

mason961125 OP @xvx 这个不至于,我 ss 二十四小时开着,没人找我。

|

16

jacy 2016 年 12 月 8 日

|

17

BingoXuan 2016 年 12 月 9 日 via iPhone

只能说代码太烂,无所不用其极。好好的一个认证软件还要 root 权限,真担心你在我电脑搞什么不可描述的事情。

之前在 v 站讨论了锐捷的 bug ,强 kill 进程但是部分核心线程没 kill ,所以出现不用客户端保持连接还能开 Wi-Fi 。 |

18

acess 2016 年 12 月 10 日

蓝屏是一个 rootkit 驱动导致的,已经传 VirusTotal

https://www.virustotal.com/en/file/094921402ccddecfbf33791faf9b5514844e2e93c0e7da7cc3a99c699adaf773/analysis/ |

19

acess 2016 年 12 月 10 日

貌似这玩意还想自我清除……

感觉差不多快变无头案了。 求大神分析! 还在蓝屏的,可以用 WinRE 删掉: C:\Windows\System32\drivers\dump_*.sys C:\Windows\System32\drivers\dump?.sys WinRE 挂掉、也没有其他恢复环境可用的,可用用 PCHunter 先还原内核中做的手脚: 内核-系统回调: CreateThread 、 Shutdown 两个项目,红色,未知模块 内核-文件系统:微端口过滤器, 4 条,红色,未知模块(看上去用来隐藏文件的) 内核钩子-FSD :红色,未知模块,右键恢复(貌似是用来拒绝访问自身文件的) 内核钩子-Object 钩子:红色,未知模块, hhive (貌似是用来隐藏注册表键值的) 然后找到那两个文件,都移动出去,或改个名;然后进注册表 HKLM\SYSTEM\CurrentControlSet\services 下面找到对应的项目,把 Start 值改为 4 (禁止启动)。 |

20

acess 2016 年 12 月 10 日

我去,还打错了一行路径:

C:\Windows\System32\drivers\dump?.sys 应该是 C:\Windows\System32\drivers\dump?.tmp |

21

mason961125 OP @acess 这玩意儿就是给学生用,即使是计算机系的学生,也不一定会知道是他的锅,知道了也没什么办法,最多就像我来吐个槽而已。

|

22

acess 2016 年 12 月 10 日

@mason961125

哎……学生好欺负啊。 昨天 ClearVirus 都出 3.0 了,不知道现在是不是又更新了。 不过这个驱动的行为让人叹为观止,居然还在注册表里藏文件!? 电信这是要干啥?或者说,这破 rootkit 驱动果真是电信的杰作? |

23

mason961125 OP @acess 肯定是电信的锅阿, Rootkit 用来过滤 WiFi 共享软件的系统调用?如果我没猜错的话。

|

24

mason961125 OP @acess 要么就是官方下发动态链接库的服务器被人黑了,然后下发的 Rootkit ,但是电信目前也没个说法。

|

25

acess 2016 年 12 月 10 日

@mason961125

我还是觉得把文件数据放进注册表的行为太奇怪。 里面还有 svchost.exe 等内容。 看上去,好像是要用从这里释放 dll ,然后拉起 svchost.exe ,假冒正常系统服务干坏事。 驱动的数字签名证书也是被吊销的。 你有愿意逆向分析的朋友么?我从一台中招机上导出过那个注册表项。 貌似不少中招机上,那个注册表项里原本放着文件内容的 REG_BINARY 值都变成 1 字节了。这个键值在木马自我保护范围内,所以它被改应该是木马自己的行为。 |

26

mason961125 OP @acess 逆向分析的话,看 ClearVirus 就够了吧,感觉它是通过 ClearVirus 来清除之前的 Rootkit 的。留下联系方式,私聊。

|

27

acess 2016 年 12 月 10 日

|