这是一个创建于 3660 天前的主题,其中的信息可能已经有所发展或是发生改变。

關於聯通最近的劫持行為,見帖子

https://www.v2ex.com/t/251341

https://www.v2ex.com/t/251148

http://www.hostoc.com/forum.php?mod=viewthread&tid=303357

https://www.v2ex.com/t/251297#reply45

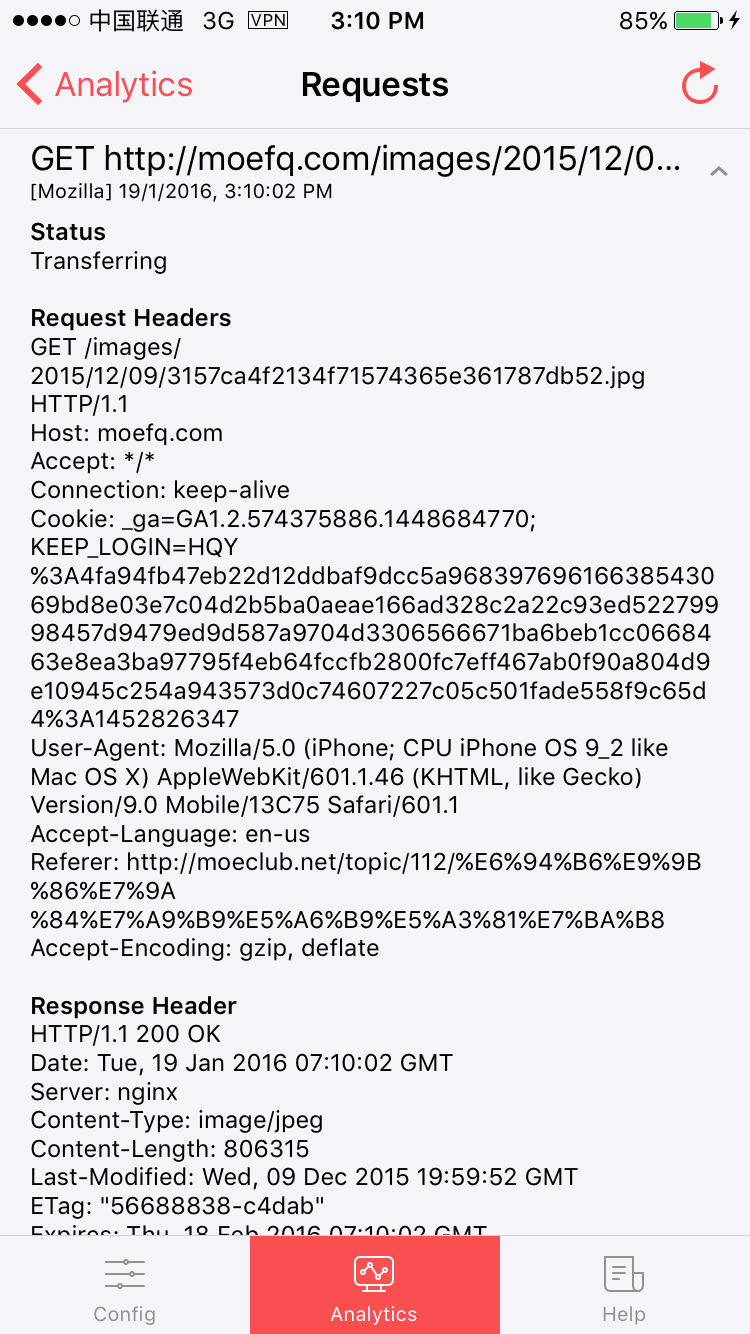

樓主目前收集的證據來看,聯通確實做了網絡劫持,不僅對光纖網絡作了劫持,還對 2G 、 3G 、 4G 數據網絡作為劫持。聯通作為我國兩大一級運營商之一,為了節省網間結算流量和骨幹網帶寬,居然做出這種事情,很讓我可震驚。目前還只是劫持圖片等靜態資源作緩存,但這種行為太可怕了,意味著聯通可能會使用這套系統篡改網站的數據,劫持下載鏈接,甚至售賣被劫持的數據。

聯通的這種行為已屬於違法,希望 V 站各大技術人員團結起來,一起收集證據,一起投訴,讓聯通重視這件事情。

樓主將在此帖向大家分享維權過程,大家有什麼維權心得或者抓到什麼證據也可以在本帖中回覆。

https://www.v2ex.com/t/251341

https://www.v2ex.com/t/251148

http://www.hostoc.com/forum.php?mod=viewthread&tid=303357

https://www.v2ex.com/t/251297#reply45

樓主目前收集的證據來看,聯通確實做了網絡劫持,不僅對光纖網絡作了劫持,還對 2G 、 3G 、 4G 數據網絡作為劫持。聯通作為我國兩大一級運營商之一,為了節省網間結算流量和骨幹網帶寬,居然做出這種事情,很讓我可震驚。目前還只是劫持圖片等靜態資源作緩存,但這種行為太可怕了,意味著聯通可能會使用這套系統篡改網站的數據,劫持下載鏈接,甚至售賣被劫持的數據。

聯通的這種行為已屬於違法,希望 V 站各大技術人員團結起來,一起收集證據,一起投訴,讓聯通重視這件事情。

樓主將在此帖向大家分享維權過程,大家有什麼維權心得或者抓到什麼證據也可以在本帖中回覆。

第 1 条附言 · 2016 年 1 月 18 日

2016 年 1 月 18 日 13 點,投訴告一段落,客服人員回電說已記錄情況並上報,讓我等消息。

我姑且等一天,如果明天事情還沒有解決將直接向工信部投訴。

我姑且等一天,如果明天事情還沒有解決將直接向工信部投訴。

第 2 条附言 · 2016 年 1 月 19 日

2016 年 1 月 19 日 11 點 40 分, 10010 回電,回電話的可能是個技術人員,讓我看看劫持是否還存在。我掛電話後親自測試,劫持現象依然存在。

第 3 条附言 · 2016 年 1 月 19 日

2016 年 1 月 19 日 13 點 20 分,在与聯通溝通無果後,樓主已向工信部電信用戶申訴受理中心申訴,並要求中國聯通立即停止上述劫持行為,以書面形式向所有受影響用戶道歉 ,保證其永遠不再劫持,並與相關用戶協商並賠償相應損失。

第 4 条附言 · 2016 年 1 月 19 日

截至 2016 年 1 月 19 日 18 時 45 分,劫持依然存在。

第 5 条附言 · 2016 年 1 月 20 日

2016 年 1 月 20 日上午 10 點 45 分左右,聯通回電話還是在和扯什麼流氓軟件的問題。我當時正在地鐵上沒有時間細說,約好有時間再打回去。

另外工信部那邊還沒有回應。

另外工信部那邊還沒有回應。

第 6 条附言 · 2016 年 1 月 20 日

戲劇性的一幕出現了,一方面聯通的工作人員讓我有時間回撥讓客服轉接給他,而真當我回撥過去的時候,客服卻告訴我不能轉接,只能等他們打過來。我勒個去!

第 7 条附言 · 2016 年 1 月 20 日

2016 年 1 月 20 日 13 時 50 分,接到 010-85****68 的電話,自穪是北京聯通處理工信部投訴的,說他們會去瞭解一下情況,如果需要可能還需要我配合提供一些證據。

2016 年 1 月 20 日 18 時 45 分,劫持依然沒有消失。

2016 年 1 月 20 日 18 時 45 分,劫持依然沒有消失。

第 8 条附言 · 2016 年 1 月 21 日

2016 年 1 月 21 日上午劫持還在,下午 2 點測試時,數據網絡( 3G-4G )的貌似劫持消失(沒有時間去大量測試是否反彈),寬帶網絡需要回家才能測試。

第 9 条附言 · 2016 年 1 月 21 日

2016 年 1 月 21 日晚,整天並沒有接到任何聯通打來的電話,但寬帶和手機網絡的劫持全部消失。不過我還會再觀察幾天。

第 10 条附言 · 2016 年 1 月 22 日

2016 年 1 月 22 日上午 11 點,再次接到北京聯通處理工信部投訴人員打來的電話。

電話那端是個挺有意思的大叔(大概吧),操有典形的北京口音,我們聊得還算開心。

主要情況就是說,他們最近接到了好幾起關於這個問題的投訴,但經過他們的核實,這件事情和北京聯通無關,是中國聯通集團的人搞的,導致地方運營商背鍋。他還說,他們昨天已經上傳了補丁,劫持應該已經消失了。

另外我們還吐嘈了一下 10010 客服人員水平低下的情況, XD 。

電話那端是個挺有意思的大叔(大概吧),操有典形的北京口音,我們聊得還算開心。

主要情況就是說,他們最近接到了好幾起關於這個問題的投訴,但經過他們的核實,這件事情和北京聯通無關,是中國聯通集團的人搞的,導致地方運營商背鍋。他還說,他們昨天已經上傳了補丁,劫持應該已經消失了。

另外我們還吐嘈了一下 10010 客服人員水平低下的情況, XD 。

1

yexm0 2016 年 1 月 18 日

应该没啥用,联通这是在全中国搞的,不是某一省份.目测结果会跟当年投诉中国移动一样不了了之.

|

2

raysonx OP 2016 年 1 月 18 日中午 12 點 45 分,撥通了 10010 ,按 5 號鍵投訴。

當時樓主比較氣憤,態度不是很好,接電話的客服也不太懂,我就直接告訴他我是計算機軟件和網絡工程師,而且在網上和其他人討論了,掌握了確切的證據,不解決我會向上投訴到工信部之類,而且告訴她這種行為已經屬於違法之類。我說了一段時間後對方沒聲音了,然後就斷線了。 過了五分鐘, 10010 進行了回撥,說是記錄一下情況反饋給相關部門。對方還是聽不太懂我在講什麼,我就讓她記錄了一些簡單的信息和緩存服務器的 IP 地址段,告訴她反饋給相關部門他們肯定清楚,她告訴我會把情況上報,讓我等消息。 另外整個通話過程樓主已經錄音,客服人員也沒有詢問我的寬帶帳號之類(我用手機打的肯定也能查到)。 |

4

raysonx OP 呵呵,連 3G 4G 網都劫持。一方面收著高价的流量費,數據卻是從內網的緩存服務器調的,高啊真是高。

|

7

paradoxs 2016 年 1 月 18 日

你没让接线员转接技术人员吗,普通接电话的人怎么可能理解的了你在说什么。。。

|

10

raysonx OP |

11

jasontse 2016 年 1 月 18 日 via iPad

我到目前为止都想不通为什么联通要劫持,说为了节省网间流量是明显错误的。苹果是有 CDN 的就放在联通机房里而且就在本省,这样做岂不是帮蓝汛省钱,跟自己的 IDC 带宽收入过不去。

|

12

965380535 2016 年 1 月 18 日 via Android

我大移动那才叫劫持

|

13

gaoxt1983 2016 年 1 月 18 日

直接报给工信部吧

|

15

gaoxt1983 2016 年 1 月 18 日

哥们,记得给工信部投诉的时候写清楚,比如附上 url 啥的,虽然他们看不懂,但运营商的相关部门应该看得懂

|

16

tobyxdd 2016 年 1 月 18 日

说实话纠结这个没劫持没插广告 反而对国外网站起到了 cdn 作用的东西远不如投诉乱屏蔽网站 切长连接 劫持下载文件的移动 后者恶心得多了

|

17

tobyxdd 2016 年 1 月 18 日

至于你担心的篡改数据 不缓存搞成透明代理的形式也一样可以 这事就算真解决了我看多半也就是把显式的 302 弄成 200 让你看不出来

|

18

jugelizi 2016 年 1 月 18 日

没被被迫使用过长宽和有线通的人就知足吧

电信联通的坑都还好 移动长城宽带有线通各种劫持乱跳插广告 上次几家的声明有用吗? |

19

xmoiduts 2016 年 1 月 18 日 via Android

|

20

raysonx OP @tobyxdd 這種想法不對,先不提合法性問題。

1. 運營商的緩存具有不可控性,經常出現「該緩存的不緩存,不該緩存的緩存了」會造成功能故障。 2. V 站很多人提到由於緩存服務器報 502 、 403 造成資源無法加載。 3. 緩存服務器性能有限,聯通的骨幹骨帶寬足,經常出現緩存比不緩存更慢的情況。 4. 緩存服務器可能造成單點故障。 5. 無法保證緩存服務器的緩存內容不被非法篡改,更無法保證存服務器的緩存內容不被非法出售,我向來不憚以最壞的惡意揣摩商人。 |

23

tobyxdd 2016 年 1 月 18 日

@raysonx 如果缓存出问题导致没法加载确实恶心 不过就我今天体验而言 steam 之类海外网站的图片比原来加载的快了是好事... 至于第五条 HTTP 本来就是明文就算不缓存也可以监听篡改的

|

26

dong3580 2016 年 1 月 18 日

我还以为你要现场直播呢,你看上面某个帖,帝都都劫持,帝都,帝都都敢。

|

28

bubuyu 2016 年 1 月 18 日

济南联通上午电话过来说他们解决不了,刚刚申诉工信部了

|

29

raysonx OP @dong3580 然而樓主現在就在帝都,目前投訴也是撥打的北京聯通的客服。

HTTP 鏈路劫持一般都是地方運營商的行為,結果這兩天看網友們的說法這更像是全國性的行為。 |

31

raysonx OP |

33

raysonx OP @tobyxdd 好吧,被域名騙了,沒有去查證這點。

不過 images.apple.com 是有國內節點的。 $ dig images.apple.com ; <<>> DiG 9.9.7-P3 <<>> images.apple.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 26174 ;; flags: qr rd ra; QUERY: 1, ANSWER: 5, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;images.apple.com. IN A ;; ANSWER SECTION: images.apple.com. 3598 IN CNAME images.apple.com.edgesuite.net. images.apple.com.edgesuite.net. 21598 IN CNAME images.apple.com.edgesuite.net.globalredir.akadns.net. images.apple.com.edgesuite.net.globalredir.akadns.net. 3598 IN CNAME a199.cn.w.tl88.net. a199.cn.w.tl88.net. 58 IN A 60.210.22.169 a199.cn.w.tl88.net. 58 IN A 60.210.22.216 $ whois 60.210.22.169 [Querying whois.apnic.net] [whois.apnic.net] % [whois.apnic.net] % Whois data copyright terms http://www.apnic.net/db/dbcopyright.html % Information related to '60.208.0.0 - 60.217.255.255' inetnum: 60.208.0.0 - 60.217.255.255 netname: UNICOM-SD descr: China Unicom Shandong province network descr: China Unicom country: CN admin-c: CH1302-AP tech-c: XZ14-AP mnt-by: APNIC-HM mnt-lower: MAINT-CNCGROUP-SD mnt-routes: MAINT-CNCGROUP-RR status: ALLOCATED PORTABLE |

34

miyuki 2016 年 1 月 18 日

持续关注

劫持是屎吃多的行为 |

35

laobubu 2016 年 1 月 18 日 via Android

大概一年前遇到过云南联通下载 APK 会变成 360 安全卫士,当然说不准是那个路由器或者是联通的垃圾缓存服务器的锅。

|

36

raysonx OP 今天下午重新登錄到路由器抓包,發現劫持手段是利用搶答的方式,之前在本機抓過一次沒抓到可能是路由器把後續包丢棄了。

|

37

DennyDai 2016 年 1 月 18 日

一个人投诉没什么用吧,开个 tg 群 :doge:

|

38

raysonx OP 截包說明聯通劫持的工作原理。

比如請求 http://aliyun.youhuima.cc/c3pr90ntcsf0/wp-content/uploads/2015/12/500-300x218.jpg 這個地址,會被聯通強制轉到 http://120.52.72.78/aliyun.youhuima.cc/c3pr90ntcsf0/c3pr90ntcsf0/wp-content/uploads/2015/12/500-300x218.jpg ,如下: # curl -v http://aliyun.youhuima.cc/c3pr90ntcsf0/wp-content/uploads/2015/12/500-300x218.jpg > GET /c3pr90ntcsf0/wp-content/uploads/2015/12/500-300x218.jpg HTTP/1.1 > User-Agent: curl/7.40.0 > Host: aliyun.youhuima.cc > Accept: */* > < HTTP/1.1 302 Found < Content-Length: 0 < Cache-Control: no-cache < Connection: close < Location: http://120.52.72.78/aliyun.youhuima.cc/c3pr90ntcsf0/c3pr90ntcsf0/wp-content/uploads/2015/12/500-300x218.jpg < 我們使用 tcpdump 抓包看一下: $ tcpdump -i pppoe-wan -nnX port 80 16:07:10.894311 IP 221.223.X.X.39913 > 45.32.8.92.80: Flags [S], seq 2278317229, win 29040, options [mss 1452,sackOK,TS val 9058137 ecr 0,nop,wscale 4], length 0 0x0000: 4500 003c 6bf4 4000 4006 906a dddf 2b02 E..<k.@[email protected]..+. 0x0010: 2d20 085c 9be9 0050 87cc 5cad 0000 0000 -..\...P..\..... 0x0020: a002 7170 dfa6 0000 0204 05ac 0402 080a ..qp............ 0x0030: 008a 3759 0000 0000 0103 0304 ..7Y........ 16:07:11.013830 IP 45.32.8.92.80 > 221.223.X.X.39913: Flags [S.], seq 3253278268, ack 2278317230, win 14480, options [mss 1460,sackOK,TS val 3300505934 ecr 9058137,nop,wscale 6], length 0 0x0000: 4500 003c 0000 4000 3506 075f 2d20 085c E..<[email protected].._-..\ 0x0010: dddf 2b02 0050 9be9 c1e9 163c 87cc 5cae ..+..P.....<..\. 0x0020: a012 3890 c23d 0000 0204 05b4 0402 080a ..8..=.......... 0x0030: c4b9 b94e 008a 3759 0103 0306 ...N..7Y.... 16:07:11.014093 IP 221.223.X.X.39913 > 45.32.8.92.80: Flags [.], ack 1, win 1815, options [nop,nop,TS val 9058149 ecr 3300505934], length 0 0x0000: 4500 0034 6bf5 4000 4006 9071 dddf 2b02 E..4k.@[email protected]..+. 0x0010: 2d20 085c 9be9 0050 87cc 5cae c1e9 163d -..\...P..\....= 0x0020: 8010 0717 2276 0000 0101 080a 008a 3765 ...."v........7e 0x0030: c4b9 b94e ...N 16:07:11.014499 IP 221.223.X.X.39913 > 45.32.8.92.80: Flags [P.], seq 1:138, ack 1, win 1815, options [nop,nop,TS val 9058149 ecr 3300505934], length 137 0x0000: 4500 00bd 6bf6 4000 4006 8fe7 dddf 2b02 E...k.@.@.....+. 0x0010: 2d20 085c 9be9 0050 87cc 5cae c1e9 163d -..\...P..\....= 0x0020: 8018 0717 2966 0000 0101 080a 008a 3765 ....)f........7e 0x0030: c4b9 b94e 4745 5420 2f63 3370 7239 306e ...NGET./c3pr90n 0x0040: 7463 7366 302f 7770 2d63 6f6e 7465 6e74 tcsf0/wp-content 0x0050: 2f75 706c 6f61 6473 2f32 3031 352f 3132 /uploads/2015/12 0x0060: 2f35 3030 2d33 3030 7832 3138 2e6a 7067 /500-300x218.jpg 0x0070: 2048 5454 502f 312e 310d 0a55 7365 722d .HTTP/1.1..User- 0x0080: 4167 656e 743a 2063 7572 6c2f 372e 3430 Agent:.curl/7.40 0x0090: 2e30 0d0a 486f 7374 3a20 616c 6979 756e .0..Host:.aliyun 0x00a0: 2e79 6f75 6875 696d 612e 6363 0d0a 4163 .youhuima.cc..Ac 0x00b0: 6365 7074 3a20 2a2f 2a0d 0a0d 0a cept:.*/*.... 16:07:11.116935 IP 45.32.8.92.80 > 221.223.X.X.39913: Flags [.], ack 138, win 256, length 0 0x0000: 4500 0028 118a 4000 3806 f2e8 2d20 085c E..([email protected]..\ 0x0010: dddf 2b02 0050 9be9 c1e9 163d 87cc 5d37 ..+..P.....=..]7 0x0020: 5010 0100 1713 0000 P....... 16:07:11.117054 IP 45.32.8.92.80 > 221.223.X.X.39913: Flags [P.], seq 1:205, ack 138, win 256, length 204 0x0000: 4500 00f4 118b 4000 3806 f21b 2d20 085c [email protected]..\ 0x0010: dddf 2b02 0050 9be9 c1e9 163d 87cc 5d37 ..+..P.....=..]7 0x0020: 5018 0100 7f43 0000 4854 5450 2f31 2e31 P....C..HTTP/1.1 0x0030: 2033 3032 2046 6f75 6e64 0d0a 436f 6e74 .302.Found..Cont 0x0040: 656e 742d 4c65 6e67 7468 3a20 300d 0a43 ent-Length:.0..C 0x0050: 6163 6865 2d43 6f6e 7472 6f6c 3a20 6e6f ache-Control:.no 0x0060: 2d63 6163 6865 0d0a 436f 6e6e 6563 7469 -cache..Connecti 0x0070: 6f6e 3a20 636c 6f73 650d 0a4c 6f63 6174 on:.close..Locat 0x0080: 696f 6e3a 2068 7474 703a 2f2f 3132 302e ion:.http://120. 0x0090: 3532 2e37 322e 3738 2f61 6c69 7975 6e2e 52.72.78/aliyun. 0x00a0: 796f 7568 7569 6d61 2e63 632f 6333 7072 youhuima.cc/c3pr 0x00b0: 3930 6e74 6373 6630 2f63 3370 7239 306e 90ntcsf0/c3pr90n 0x00c0: 7463 7366 302f 7770 2d63 6f6e 7465 6e74 tcsf0/wp-content 0x00d0: 2f75 706c 6f61 6473 2f32 3031 352f 3132 /uploads/2015/12 0x00e0: 2f35 3030 2d33 3030 7832 3138 2e6a 7067 /500-300x218.jpg 0x00f0: 0d0a 0d0a .... 16:07:11.117185 IP 221.223.X.X.39913 > 45.32.8.92.80: Flags [.], ack 205, win 1882, options [nop,nop,TS val 9058159 ecr 3300505934], length 0 0x0000: 4500 0034 6bf7 4000 4006 906f dddf 2b02 E..4k.@[email protected]..+. 0x0010: 2d20 085c 9be9 0050 87cc 5d37 c1e9 1709 -..\...P..]7.... 0x0020: 8010 075a 20d4 0000 0101 080a 008a 376f ...Z..........7o 0x0030: c4b9 b94e ...N 16:07:11.117234 IP 45.32.8.92.80 > 221.223.X.X.39913: Flags [F.], seq 205, ack 138, win 256, length 0 0x0000: 4500 0028 118c 4000 3806 f2e6 2d20 085c E..([email protected]..\ 0x0010: dddf 2b02 0050 9be9 c1e9 1709 87cc 5d37 ..+..P........]7 0x0020: 5011 0100 1646 0000 P....F.. 16:07:11.123536 IP 221.223.X.X.39913 > 45.32.8.92.80: Flags [F.], seq 138, ack 206, win 1882, options [nop,nop,TS val 9058160 ecr 3300505934], length 0 0x0000: 4500 0034 6bf8 4000 4006 906e dddf 2b02 E..4k.@[email protected]..+. 0x0010: 2d20 085c 9be9 0050 87cc 5d37 c1e9 170a -..\...P..]7.... 0x0020: 8011 075a 20d1 0000 0101 080a 008a 3770 ...Z..........7p 0x0030: c4b9 b94e ...N 16:07:11.134815 IP 45.32.8.92.80 > 221.223.X.X.39913: Flags [.], ack 138, win 243, options [nop,nop,TS val 3300506053 ecr 9058149], length 0 0x0000: 4500 0034 aff8 4000 3506 576e 2d20 085c [email protected]..\ 0x0010: dddf 2b02 0050 9be9 c1e9 163d 87cc 5d37 ..+..P.....=..]7 0x0020: 8010 00f3 279a 0000 0101 080a c4b9 b9c5 ....'........... 0x0030: 008a 3765 ..7e 16:07:11.135011 IP 221.223.X.X.39913 > 45.32.8.92.80: Flags [.], ack 206, win 1882, options [nop,nop,TS val 9058161 ecr 3300505934], length 0 0x0000: 4500 0034 6bf9 4000 4006 906d dddf 2b02 E..4k.@[email protected]..+. 0x0010: 2d20 085c 9be9 0050 87cc 5d38 c1e9 170a -..\...P..]8.... 0x0020: 8010 075a 20d0 0000 0101 080a 008a 3771 ...Z..........7q 0x0030: c4b9 b94e ...N 16:07:11.135065 IP 45.32.8.92.80 > 221.223.X.X.39913: Flags [P.], seq 1:311, ack 138, win 243, options [nop,nop,TS val 3300506053 ecr 9058149], length 310 0x0000: 4500 016a aff9 4000 3506 5637 2d20 085c [email protected]..\ 0x0010: dddf 2b02 0050 9be9 c1e9 163d 87cc 5d37 ..+..P.....=..]7 0x0020: 8018 00f3 d075 0000 0101 080a c4b9 b9c5 .....u.......... 0x0030: 008a 3765 4854 5450 2f31 2e31 2034 3034 ..7eHTTP/1.1.404 0x0040: 204e 6f74 2046 6f75 6e64 0d0a 5365 7276 .Not.Found..Serv 0x0050: 6572 3a20 6e67 696e 780d 0a44 6174 653a er:.nginx..Date: 0x0060: 204d 6f6e 2c20 3138 204a 616e 2032 3031 .Mon,.18.Jan.201 0x0070: 3620 3038 3a30 373a 3131 2047 4d54 0d0a 6.08:07:11.GMT.. 0x0080: 436f 6e74 656e 742d 5479 7065 3a20 7465 Content-Type:.te 0x0090: 7874 2f68 746d 6c0d 0a43 6f6e 7465 6e74 xt/html..Content 0x00a0: 2d4c 656e 6774 683a 2031 3632 0d0a 436f -Length:.162..Co 0x00b0: 6e6e 6563 7469 6f6e 3a20 6b65 6570 2d61 nnection:.keep-a 0x00c0: 6c69 7665 0d0a 0d0a 3c68 746d 6c3e 0d0a live....<html>.. 0x00d0: 3c68 6561 643e 3c74 6974 6c65 3e34 3034 <head><title>404 0x00e0: 204e 6f74 2046 6f75 6e64 3c2f 7469 746c .Not.Found</titl 0x00f0: 653e 3c2f 6865 6164 3e0d 0a3c 626f 6479 e></head>..<body 0x0100: 2062 6763 6f6c 6f72 3d22 7768 6974 6522 .bgcolor="white" 0x0110: 3e0d 0a3c 6365 6e74 6572 3e3c 6831 3e34 >..<center><h1>4 0x0120: 3034 204e 6f74 2046 6f75 6e64 3c2f 6831 04.Not.Found</h1 0x0130: 3e3c 2f63 656e 7465 723e 0d0a 3c68 723e ></center>..<hr> 0x0140: 3c63 656e 7465 723e 6e67 696e 783c 2f63 <center>nginx</c 0x0150: 656e 7465 723e 0d0a 3c2f 626f 6479 3e0d enter>..</body>. 0x0160: 0a3c 2f68 746d 6c3e 0d0a .</html>.. 16:07:11.135211 IP 221.223.X.X.39913 > 45.32.8.92.80: Flags [R], seq 2278317367, win 0, length 0 0x0000: 4500 0028 857d 4000 4006 76f5 dddf 2b02 E..(.}@[email protected]...+. 0x0010: 2d20 085c 9be9 0050 87cc 5d37 0000 0000 -..\...P..]7.... 0x0020: 5004 0000 f045 0000 P....E.. 16:07:11.248505 IP 45.32.8.92.80 > 221.223.X.X.39913: Flags [F.], seq 311, ack 139, win 243, options [nop,nop,TS val 3300506166 ecr 9058160], length 0 0x0000: 4500 0034 affa 4000 3506 576c 2d20 085c [email protected]..\ 0x0010: dddf 2b02 0050 9be9 c1e9 1773 87cc 5d38 ..+..P.....s..]8 0x0020: 8011 00f3 25e6 0000 0101 080a c4b9 ba36 ....%..........6 0x0030: 008a 3770 ..7p 16:07:11.248700 IP 221.223.X.X.39913 > 45.32.8.92.80: Flags [R], seq 2278317368, win 0, length 0 0x0000: 4500 0028 8583 4000 4006 76ef dddf 2b02 E..(..@[email protected]...+. 0x0010: 2d20 085c 9be9 0050 87cc 5d38 0000 0000 -..\...P..]8.... 0x0020: 5004 0000 f044 0000 P....D.. ^C 1264 packets captured 1264 packets received by filter 0 packets dropped by kernel 可以發現聯通的服務器搶答了數據包。上述 `16:07:11.117054 IP 45.32.8.92.80 > 221.223.X.X.39913: Flags [P.], seq 1:205, ack 138, win 256, length 204`是偽造的,而`16:07:11.135065 IP 45.32.8.92.80 > 221.223.X.X.39913: Flags [P.], seq 1:311, ack 138, win 243, options [nop,nop,TS val 3300506053 ecr 9058149], length 310`才是真正從服務器返回的數據包。 我已將 10 進制的 IP 隱去,有人之人依然可以通過計算十六進制得到我的真實 IP 。 |

39

raysonx OP |

40

DennyDai 2016 年 1 月 18 日

|

41

dototototo 2016 年 1 月 18 日 via Android

有些事情就是这样,你越觉得很正常,反映了也没用,他就越会变本加厉。可能前期还只是试验性的,看大家反应平平,就开始越变越恶心了。所以尽管我觉得投诉解决不了根本问题,也不能放弃投诉,因为这代表的是一种态度,希望这事能有一个好结果吧。

PS : HTTPS 大法好~ |

42

gaoxt1983 2016 年 1 月 18 日

@dototototo 对,一种态度,建议大家都往工信部投诉,工信部是全国的,这样才能提醒联通

|

43

a629 2016 年 1 月 18 日 via iPhone

北京联通 打了 客服说没听说过 让联系 360 或者手机厂商咨询如何关闭 上网助手 说目前我们北京联通没有 上网助手 这个业务 还问我你是要关闭国际漫游数据业务或者上网功能吗 我说你要不知道换后台知道的客服 有等了 3-4 分钟换了客服也说完全没听说过

|

44

raysonx OP @a629 其實客服也不太懂,答非所問很正常,我當時沒和客服人員扯皮,直接表明我已有確切的證據,並告知這樣做的後果,讓她記錄上報。

|

45

aalska 2016 年 1 月 18 日

台湾同胞?

|

48

raysonx OP @gaoxt1983 如果真的不出現的話只能說明你被白名單了。

我今天只找了運營商投訴,打算看看他們怎麼講,結果到現在也沒消息了。寬帶和 3 、 4G 網絡的劫持並沒有消失,打算等到明天中午,如果不解決就直接工信部見了。 |

50

bubuyu 2016 年 1 月 18 日 via iPhone

今天下午开始貌似出现更多 IP 了,不只是 120.52.72.*了

|

52

shakespark 2016 年 1 月 19 日

打造大局域网

|

53

a629 2016 年 1 月 19 日

刚才晚上又接北京联通到说后台技术部门打来的电话 说我这个 4G 的手机号以后永远也不出现劫持的广告了

|

54

redsonic 2016 年 1 月 19 日

魔都联通最近访问外站十分缓慢,联通的技术人员回复我说去年 12 月以后联通海缆故障造成的。不知道和这次的缓存事件有没有联系。一开始他们建议我换 dns ,走国内 cdn ,然后我说我用的服务是 ip 直连海外 他们就说只能等年后海缆修好再看了。

|

59

laiyingdong 2016 年 1 月 19 日

@raysonx 繁体字大大的违和感

我个人是嫉妒反感任何劫持的,两省的联通用户。劫持图片是因为网页的流量除了视频之外就是图片,而且无痛无察觉!当然网页是强制 https 检测的话劫持起来就很麻烦。我估计这也就是偷偷摸摸,知道投诉就暂时收敛 然后哪一天又搞了。 这笔弹窗广告什么的更可怕呢 某种程度上 |

60

bubuyu 2016 年 1 月 19 日

Hypertext Transfer Protocol

HTTP/1.0 302 Found\r\n Server: HRS/1.4.2\r\n Date: Tue, 19 Aug 2016 07:03:34 GMT\r\n Content-Length: 0\r\n Content-Type: text/html\r\n Connection: close\r\n Cache-Control: no-cache\r\n Location: http://120.52.73.2/crl.microsoft.com/pki/crl/products/MicCodSigPCA_08-31-2010.crl \r\n \r\n [HTTP response 4/6] [Time since request: 0.070289000 seconds] [Prev request in frame: 6851] [Prev response in frame: 6854] [Request in frame: 6855] [Next response in frame: 6866] 微软的域名也有被劫持的了... |

61

Andy1999 2016 年 1 月 19 日 via iPhone

|

62

redsonic 2016 年 1 月 19 日

@raysonx 是的,魔都电信现在除了晚上 7 点到 10 点堵以外,其他时间都很好。我觉得联通的说法有可能是事实,如果是这样只能希望能赶紧修好。

|

63

jq8778 2016 年 1 月 19 日 via iPhone

讲真如果只是静态资源给了缓存,我觉得并没有什么问题。这算是提升用户体验了...

长宽之流这种把戏不懂玩了多少次了... |

64

raysonx OP @jq8778

個人覺得體驗變差了,見我在 20 樓的回覆。 另外聯通使用搶答 HTTP 302 的方式進行劫持,後續正常的服務器返回還是會到達用戶端,只不過由于到達較慢被丢棄。更不妙的是,由於源服務器一直無法收到客戶端發送的確認包,會使 TCP 不斷地重傳。我抓包看過了。 |

65

bubuyu 2016 年 1 月 19 日

@jq8778 关键是有些国内有 CDN 的也被劫持了,比如苹果的 App Store 、 iTunes Store ,不劫持还是连接到省内的服务器上去,一劫持缺跑北京去了。而且联通的那个服务器也不行,劫持后各种报错。

|

66

jq8778 2016 年 1 月 19 日

@raysonx 其实你逆向想想,这种行为不加 AD ,对联通几乎没有利益。它要那么做,除了上述回复中上海光缆断掉的推断外,也只能看作是想解决一下那个“中国网间的距离比中国到美国的距离还长”这种老问题罢了。

他这个缓存的性能,我作为电信用户,至少个人在昨晚试用还是非常满意的。至少我看 B 站用了这个对某些渣浪的服务器的速度有巨大提升效果。 我个人是觉得如果这种行为能为解决网间互联问题和出口宽带问题出一份力,那是可以忍让的。其实也就是相当于给了一个全局 CDN 而已。 当然,你们觉得侵犯了自己的利益发起投诉的这种行为,我也很理解。但其实你想想, 2 级运营商长宽等等搞了这种东西那么多年,工信部从来就没怎么管。可能最后最多也就是让联通出一个白名单把你们加进去罢了。所以我觉得你们投诉应该争取到的是这个白名单的权益。你想想,别的用户都访问海外都有了缓存,对出口宽带其实是极大的缓解。这样如果你们能做白名单里的用户,对你们而言自然有很大的好处。但 V2 近几个帖子在我看来有要轰炸(或者说滥用)这种服务器的行为和倾向(也许是我个人过于主观了?),我觉得这是不可取的。 |

68

raysonx OP @jq8778 我也不能確定搞這種緩存能給聯通帶來多大的效益,目前來看聯通的緩存能節省其骨幹網和國際出口帶寬,但是會影響其 IDC 及 CDN 廠商客戶的帶寬收入。

二級運營商搞了很久大家都清楚,但聯通作為一級運營商這麼搞還是頭一次。緩存劫持可能造成的功能和安全問題我前面已經列舉得很清楚了,就運營商之前所做的流氓行為來看,我是不相信它以後不在緩存裡加點料。況且聯通本身的骨幹網帶寬和國際出口目前來看還是比較寬裕的,搞劫持並不一定會使網速提升,倒會受制於其緩存服務器的性能。運營商一方面把請求劫持到緩存,用戶還是要出那麼高的流量費,這種事情對用戶真的沒多少好處。 白名單這種東西運營商一直都有的,一般投訴的結果最差也會是這種情況。 |

69

yexm0 2016 年 1 月 19 日 via Android

居然还有人对这种行为唱赞歌。。。我也是醉了。

|

70

jq8778 2016 年 1 月 19 日

@raysonx 国内在官方上其实是没有二级运营商一级运营商这种区分的。所以,工信部作为主管部门,肯定对长宽、联通等都是一视同仁。如你所知,长宽这种现象长时间都有,并且也有用户投诉,但都没有得到很好的效果。所以在我眼里看来,如果你们投诉让联通取消这种行为,应该也不会有什么结果,最多也就是我上述讲到的有白名单而已。而白名单其实你向地区总经理热线反应要更快,因为工信部的单子最终也是派到他们那里,这个属于非营利的行为,其实地方联通部门不涉及到利益关系的话我感觉和你扯皮的动机也少很多。当然,这就是个建议...

至于你的揣测,你可以试着想想:如果联通要加料,以往返回一个 iframe 或者直接 302 在连接后面加小尾巴,都是比这个要好的方法,也可以很大的减轻服务器压力。为什么联通这次要搞缓存那么大手笔呢?这不是直接把事情复杂化了么?至少从这个观点看,我感觉到了联通想要改善用户体验的诚意。 V2 上很多是程序员,都对这种行为感到不耻。所以这里的舆论会向一边倒是正常的。我也没有要和你辩驳的意思,这个话题我不会再回了,感谢你的关注。 |

71

raysonx OP 這條評論是回樓上的,但樓上既然不再回了,我也就不 AT 了。

運營商明明是為了節省帶寬,商人沒有你想象得那麼高尚。 真的有誠意的話那就去擴充骨幹網帶寬和國際出口帶寬,而不是通過這種「奇技淫巧」。 |

77

jiezhi 2016 年 1 月 19 日

支持一下,电信也不老实

|

78

gaoxt1983 2016 年 1 月 20 日

我都已经快要放弃了……

|

86

linjuyx 2016 年 1 月 23 日

感谢 lz 的贡献

|

87

msxcms 2016 年 1 月 24 日

联通错就错在搞跳转劫持,直接劫持内容缓存就没人发现而且可以提升用户体验了 233

|