这是一个创建于 588 天前的主题,其中的信息可能已经有所发展或是发生改变。

网络环境:东京都 NTT OCN 家庭宽带

复现流程:

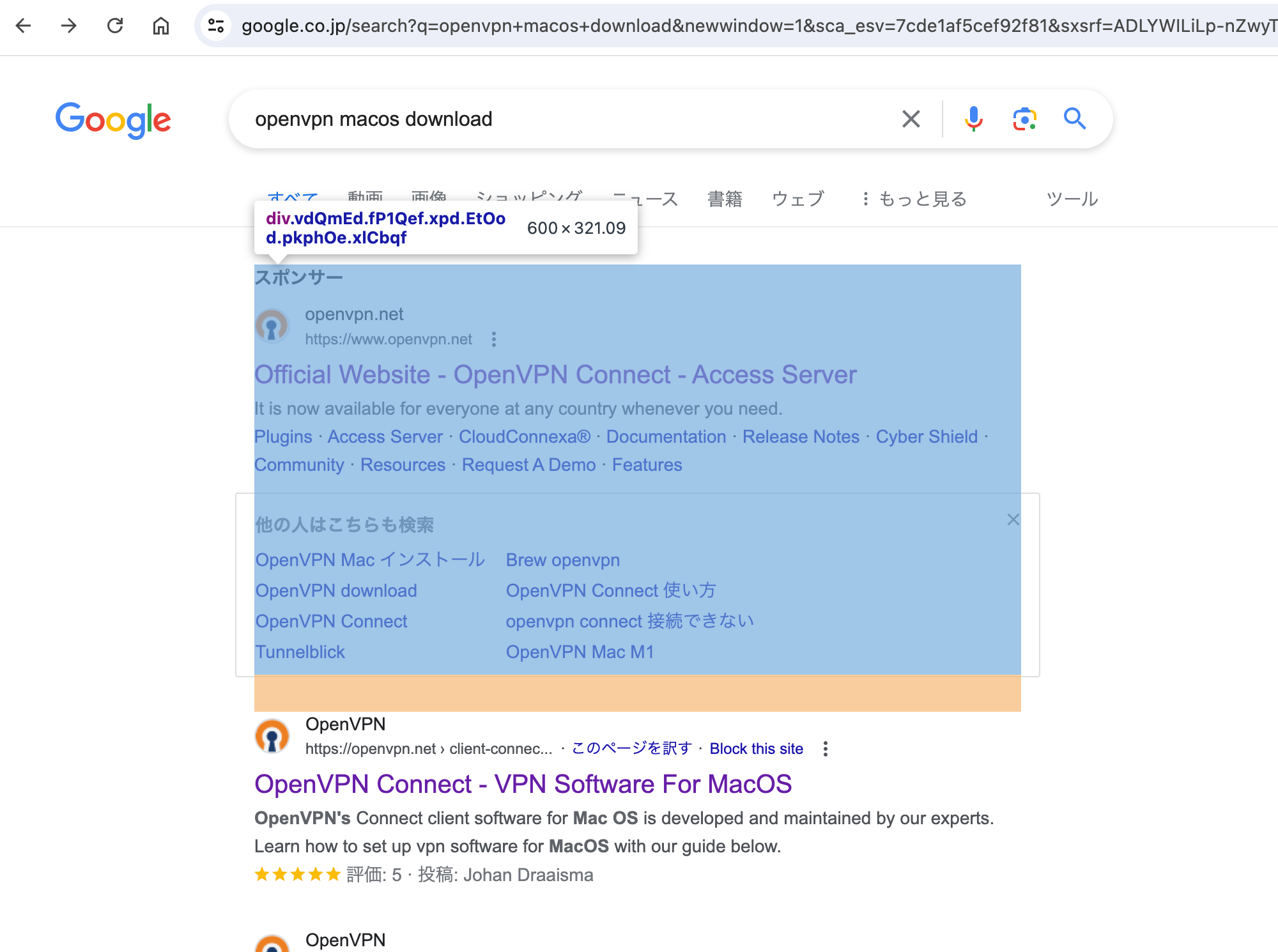

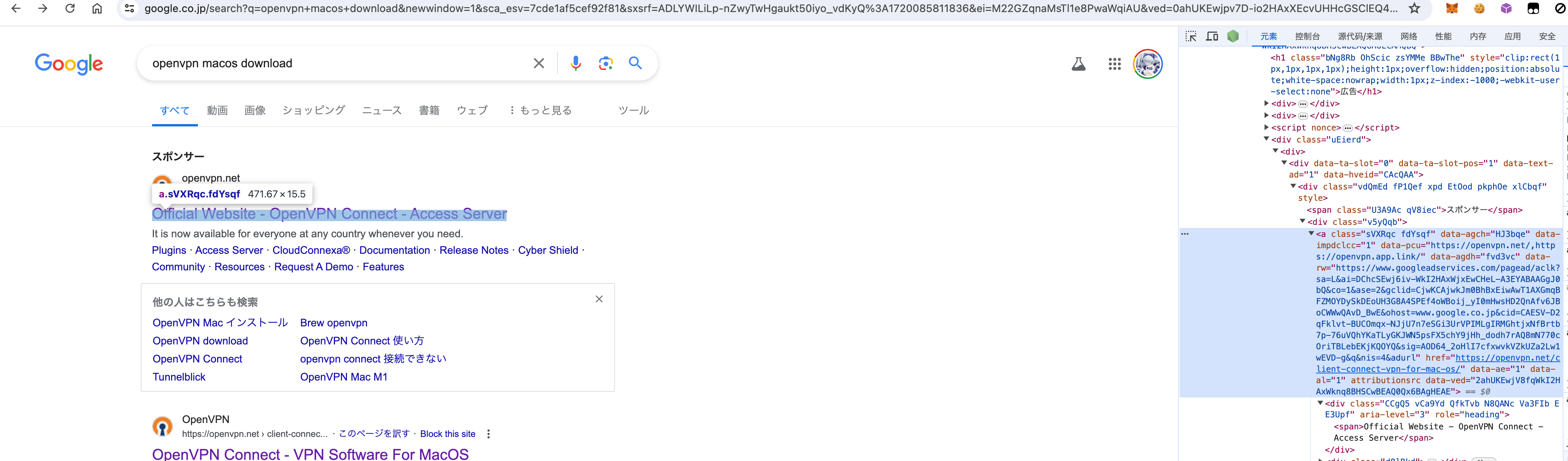

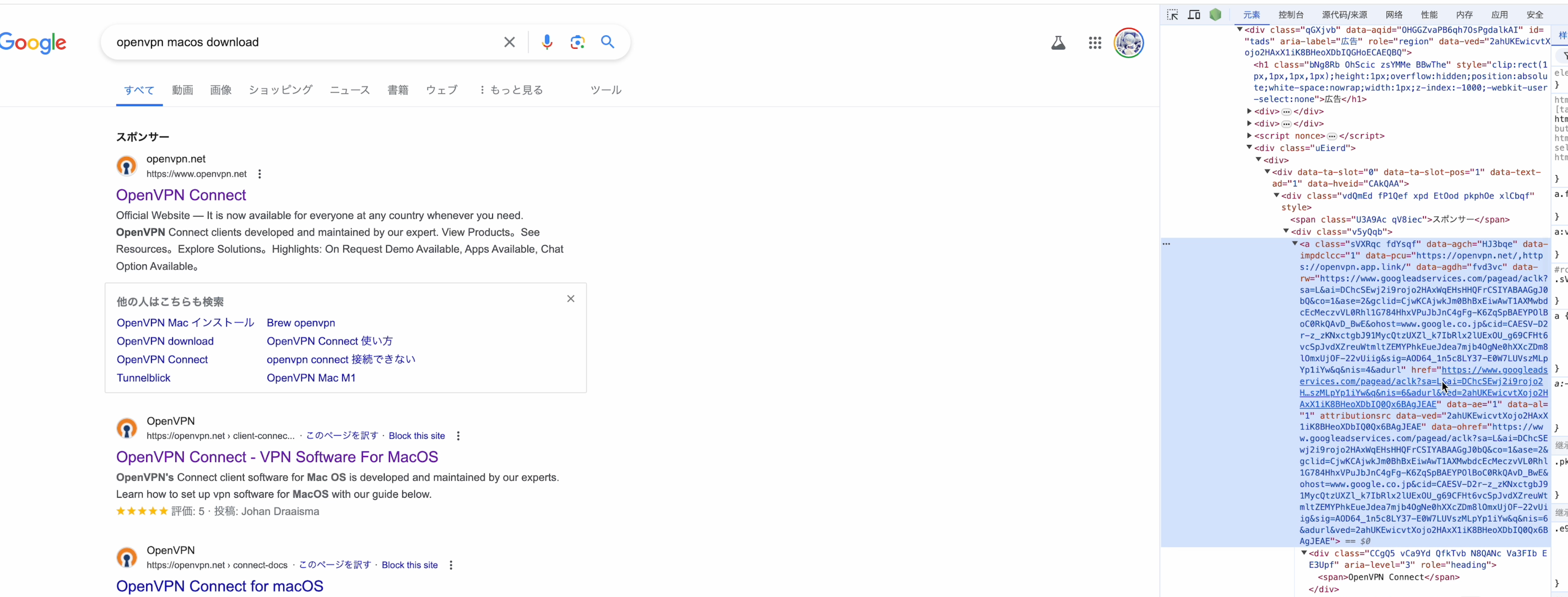

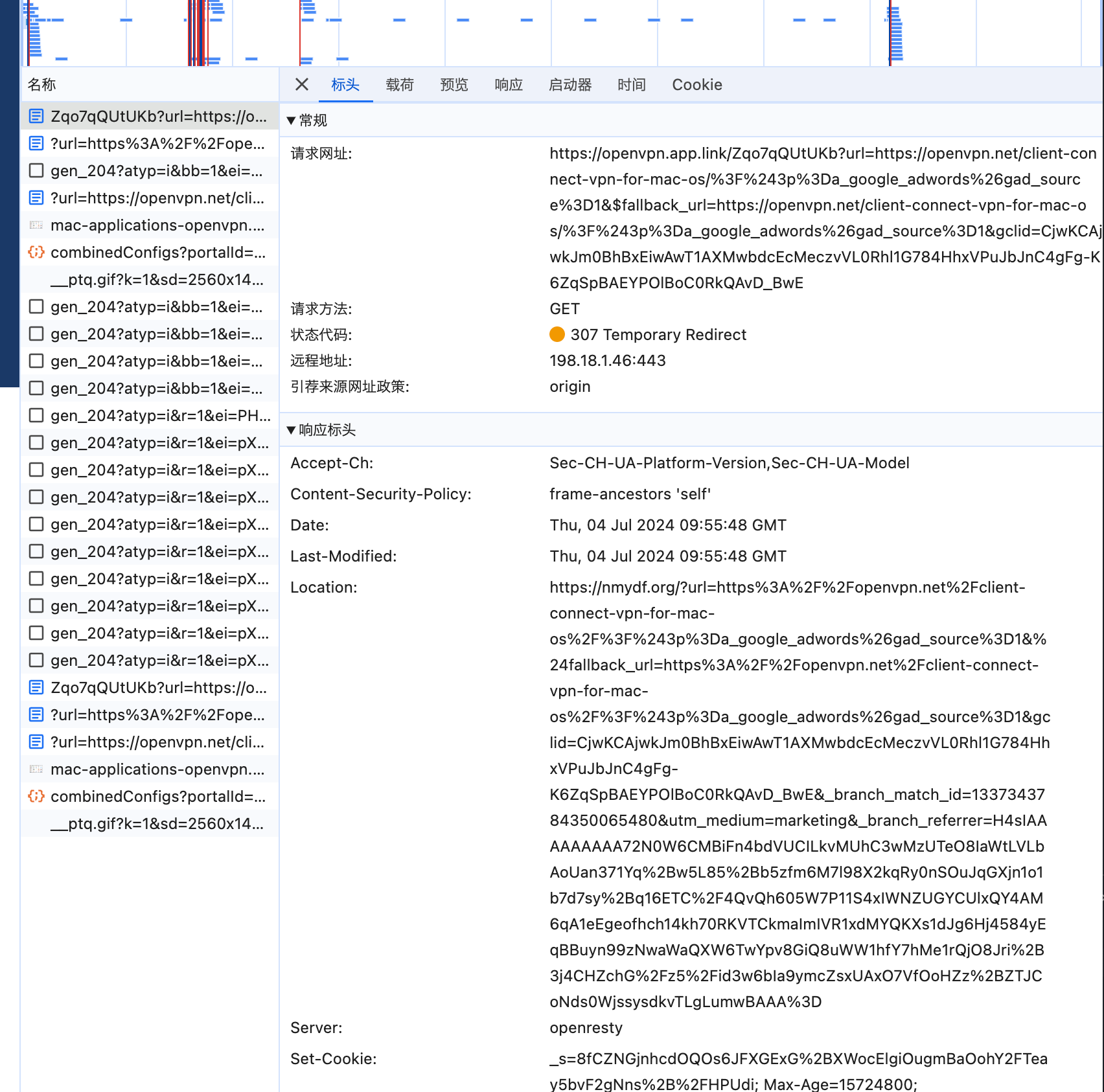

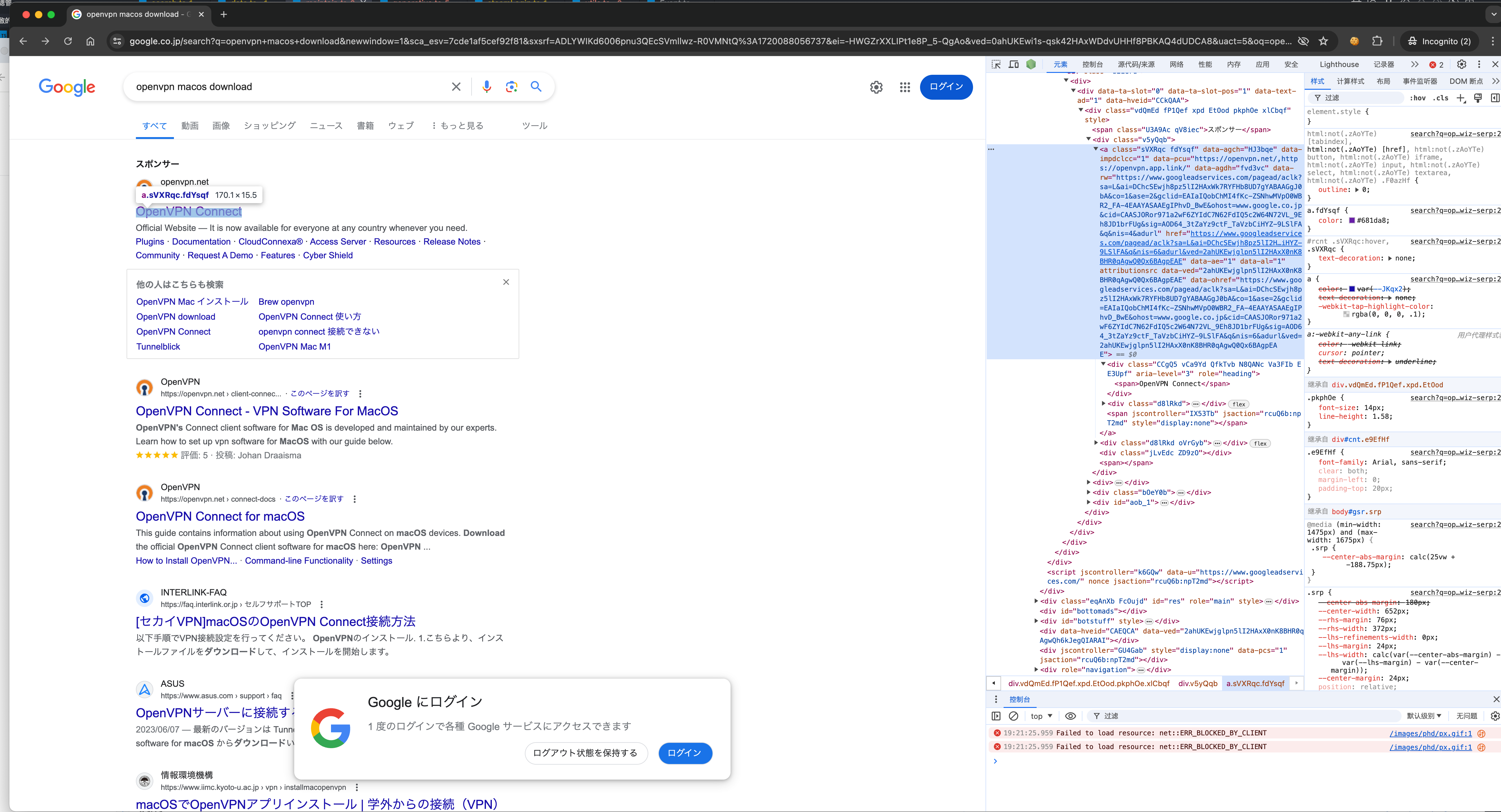

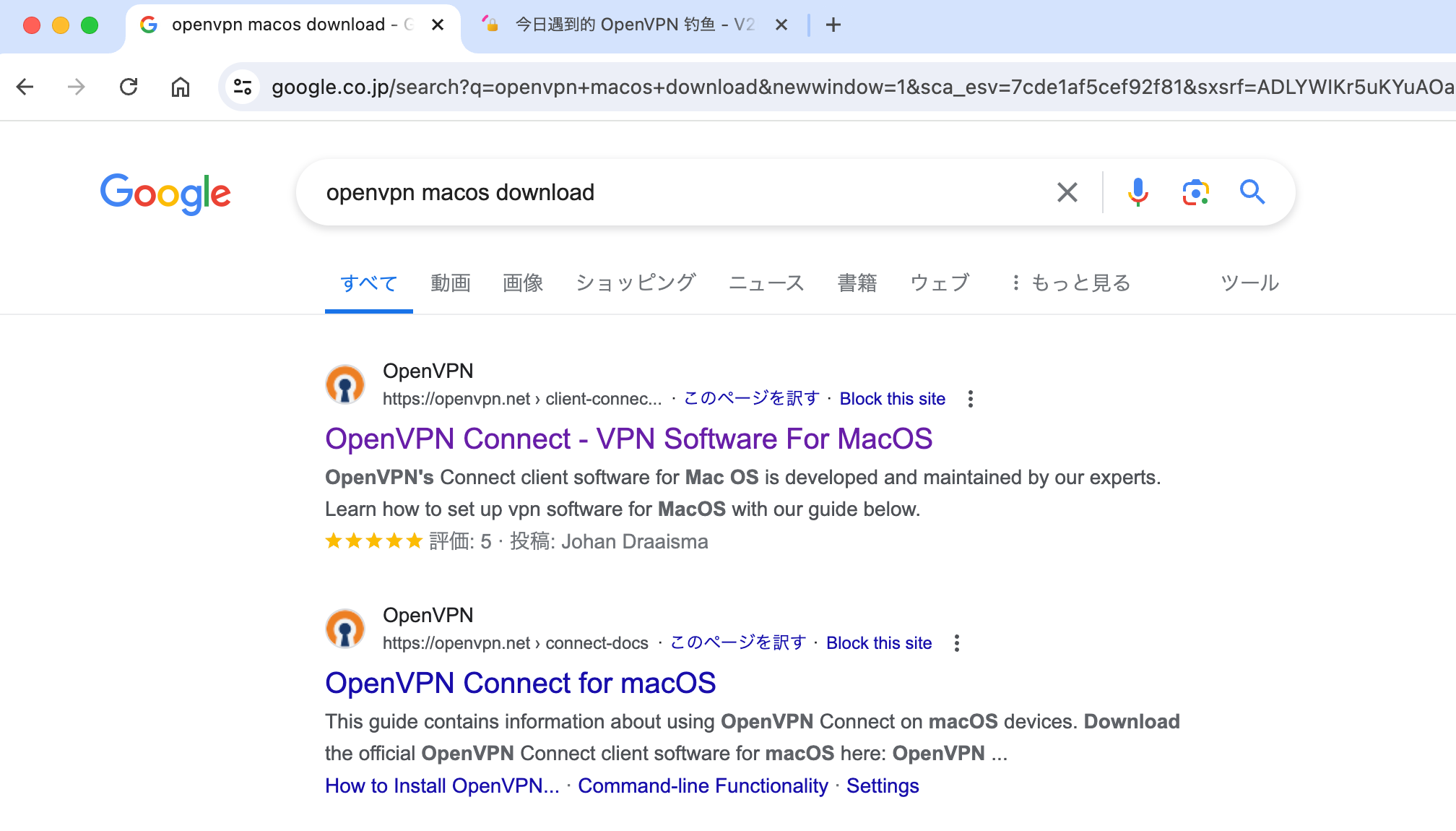

Google 日本搜索 openvpn macos download

第一项 スポンサー 则为钓鱼结果

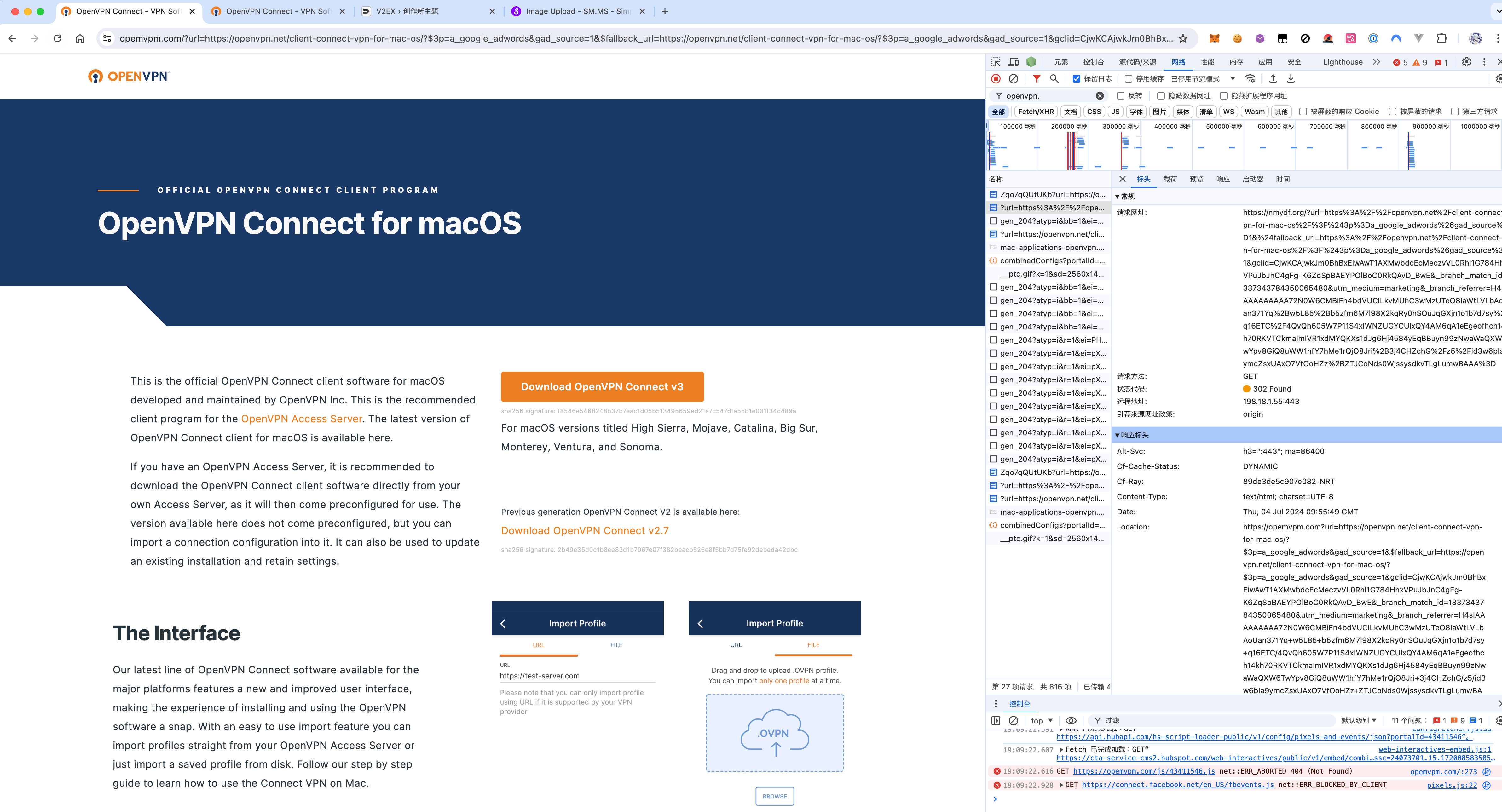

最终钓鱼页面

具体钓鱼细节有可能出现两种情况:

第一种是 href 为 正确的域名,但是有 data-rw 字段,点击后实际跳转到钓鱼的链接上

第二种则是直接跳转到钓鱼链接

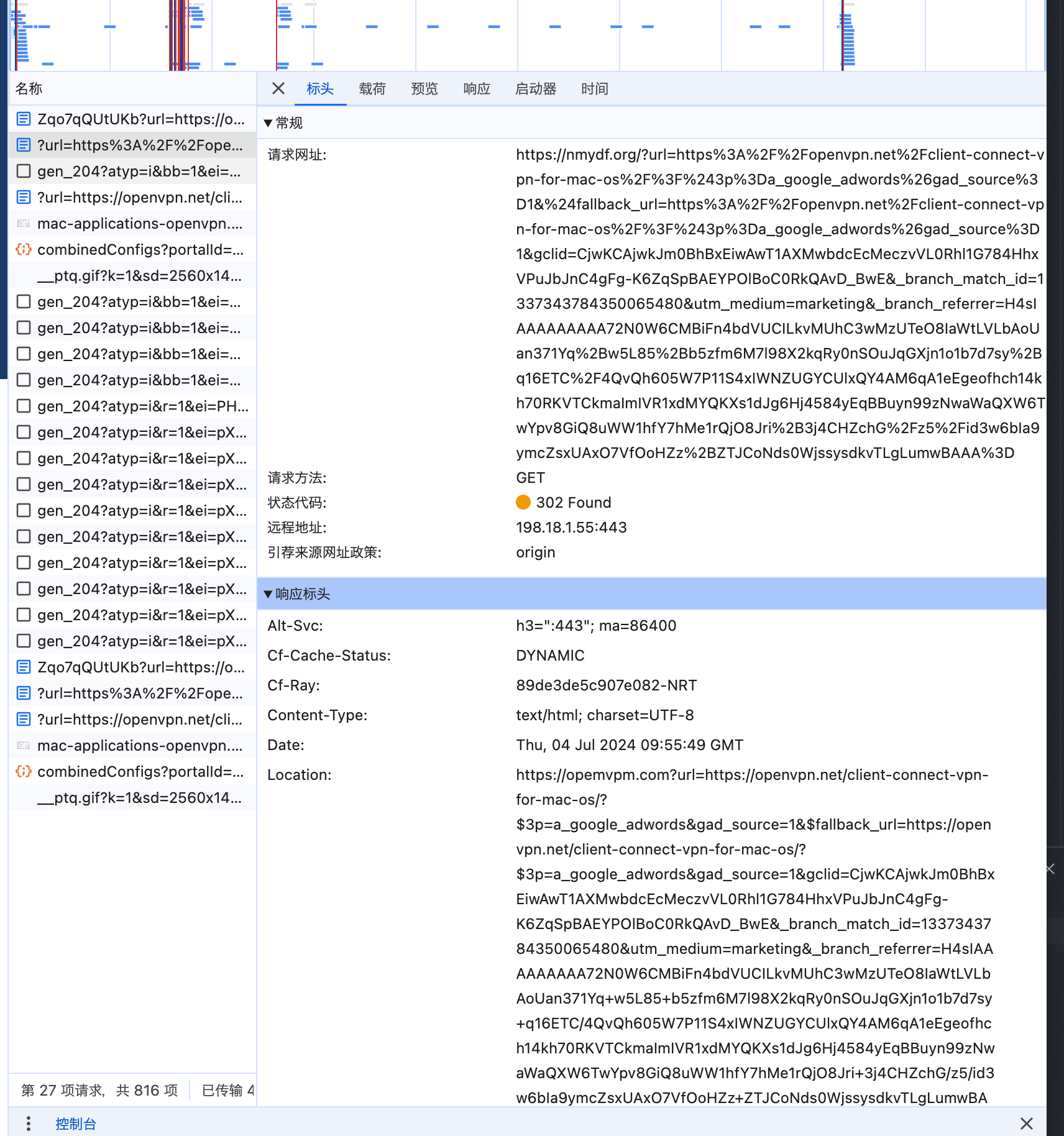

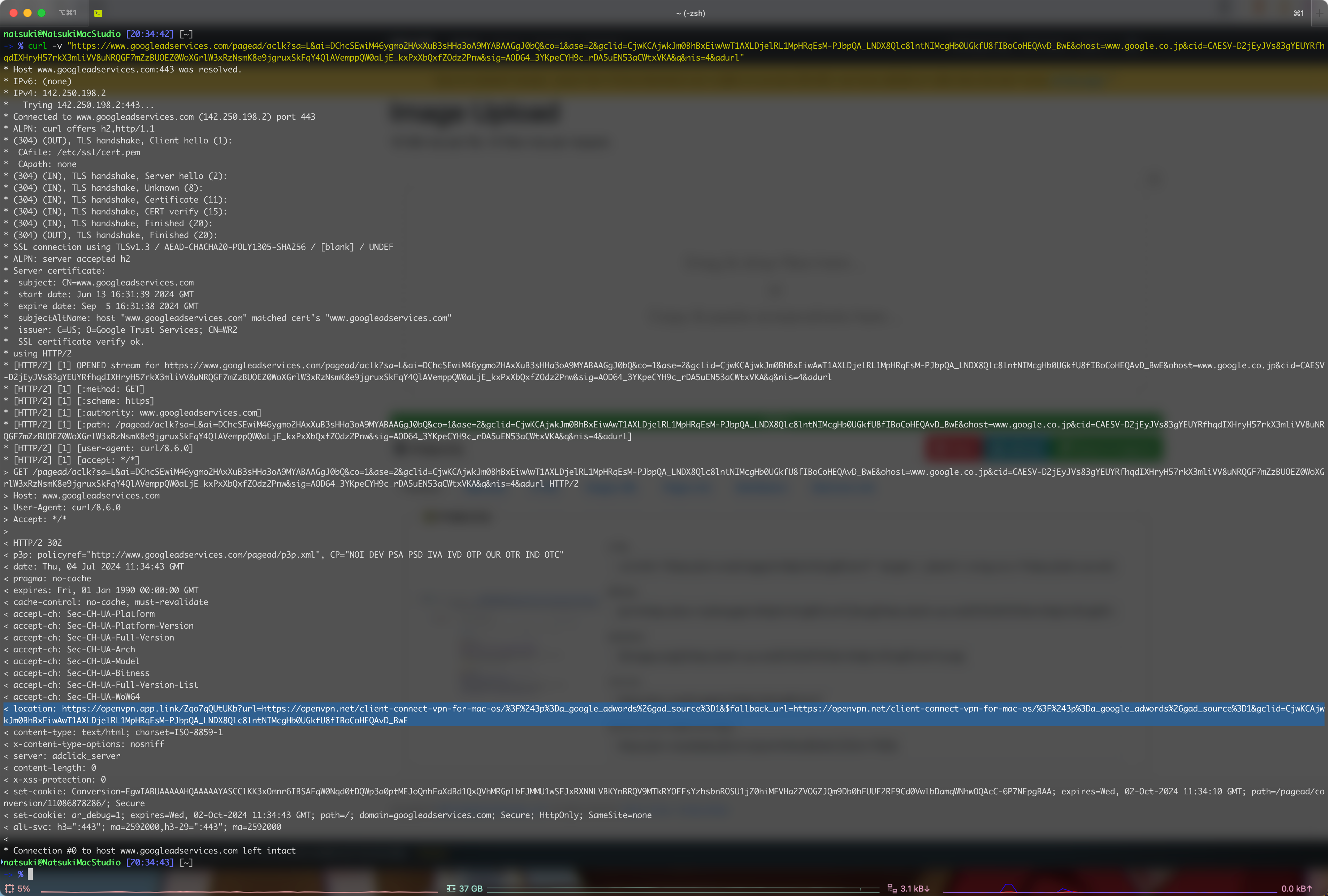

跟踪这个跳转地址

第二跳来到了 openvpn.app.link

继续跳转到了 https://nmydf.org/

继续跳转到了 https://nmydf.org/

随后跳转到实际展示的钓鱼地址 openvpm.com

附钓鱼测试效果视频

https://www.youtube.com/watch?v=hg1us_e0xcI

附:在 Chrome 无痕模式也复现成功了

附:钓鱼 dmg 样本

https://drive.google.com/file/d/1t4kr0nKBensiKjVwqr1LEac7xOBLBz27/view?usp=drive_link

第 1 条附言 · 2024 年 7 月 4 日

目前已无法在Google搜索复现,但curl测试仍然正常

1

mohumohu 2024 年 7 月 4 日

This website has been reported for potential phishing.

|

2

ysc3839 2024 年 7 月 4 日 via Android

啊?谷歌这么坑的吗?假的网站还能标个官网域名?

|

3

yuzo555 2024 年 7 月 4 日

实测也会跳到 openvpn.app.link 和 nmydf.org 这两个域名,

但我这边 nmydf.org 跳转到的地址是正确的 openvpn.net 网站 我查了下 nmydf.org 的 DNS 解析,全球似乎都是解析到 Cloudfare 的公网 IP 地址, 楼主截图中解析到了 198.18.1.55 ,这是一个内网地址,可能是你的内网有劫持。 |

4

KomeijiSatori OP @yuzo555 198.18.1.55 这个地址是为了测试用而手动启动的 MITM ,关闭后一样能复现

|

5

yuzo555 2024 年 7 月 4 日

你关闭后解析到了哪里?是 Cloudfare 的 IP 吗?

|

6

KomeijiSatori OP -> % nslookup nmydf.org

Server: 10.233.233.1 Address: 10.233.233.1#53 Non-authoritative answer: Name: nmydf.org Address: 104.21.19.126 Name: nmydf.org Address: 172.67.186.44 -> % nslookup openvpn.app.link Server: 10.233.233.1 Address: 10.233.233.1#53 Non-authoritative answer: Name: openvpn.app.link Address: 13.32.50.40 Name: openvpn.app.link Address: 13.32.50.37 Name: openvpn.app.link Address: 13.32.50.116 Name: openvpn.app.link Address: 13.32.50.33 |

7

tool2dx 2024 年 7 月 4 日

用日本 VPS 试了一下,没有复现。

这应该不能劫持的吧,会不会是浏览器插件? |

8

KomeijiSatori OP @tool2dx 我这边无痕模式测试能复现,curl 测试也能复现,群友挂了日本家宽的代理测试了,有概率复现

|

9

Archeb 2024 年 7 月 4 日

我测试了一下,复现环境要求为 Chrome + 首选语言为 en-US

我推测:谷歌在不确认投放广告者和被采用名义的公司关联的情况下,允许任何人投放一个任意链接(本案例中为 openvpn.app.link ),但是显示的 url ( href )和 logo 、标题都写别人公司的。 |

10

ranaanna 2024 年 7 月 4 日

明显标着スポンサー为什么还要去分析?不懂 。很显然下一条才是真的呀

|

11

Altairvelvet 2024 年 7 月 4 日 看来这里玩广告的人不多。

很明显这是投的 openvpn 官网,但是设置了跟踪模板链接跳转到诈骗网站。 谷歌在 2023 年就对搜索广告的跟踪模板链接做了限制,必须使用认证过的跟踪模板链接域名才可以这么玩了。 同样被这么玩的黑产广告还有阿迪耐克以及 Telegram 。 |

14

la0wei 2024 年 7 月 5 日

跑个题,网络真丝滑

|

15

R4rvZ6agNVWr56V0 2024 年 7 月 5 日

屏蔽搜索广告即可解决。

|