这是一个创建于 2574 天前的主题,其中的信息可能已经有所发展或是发生改变。

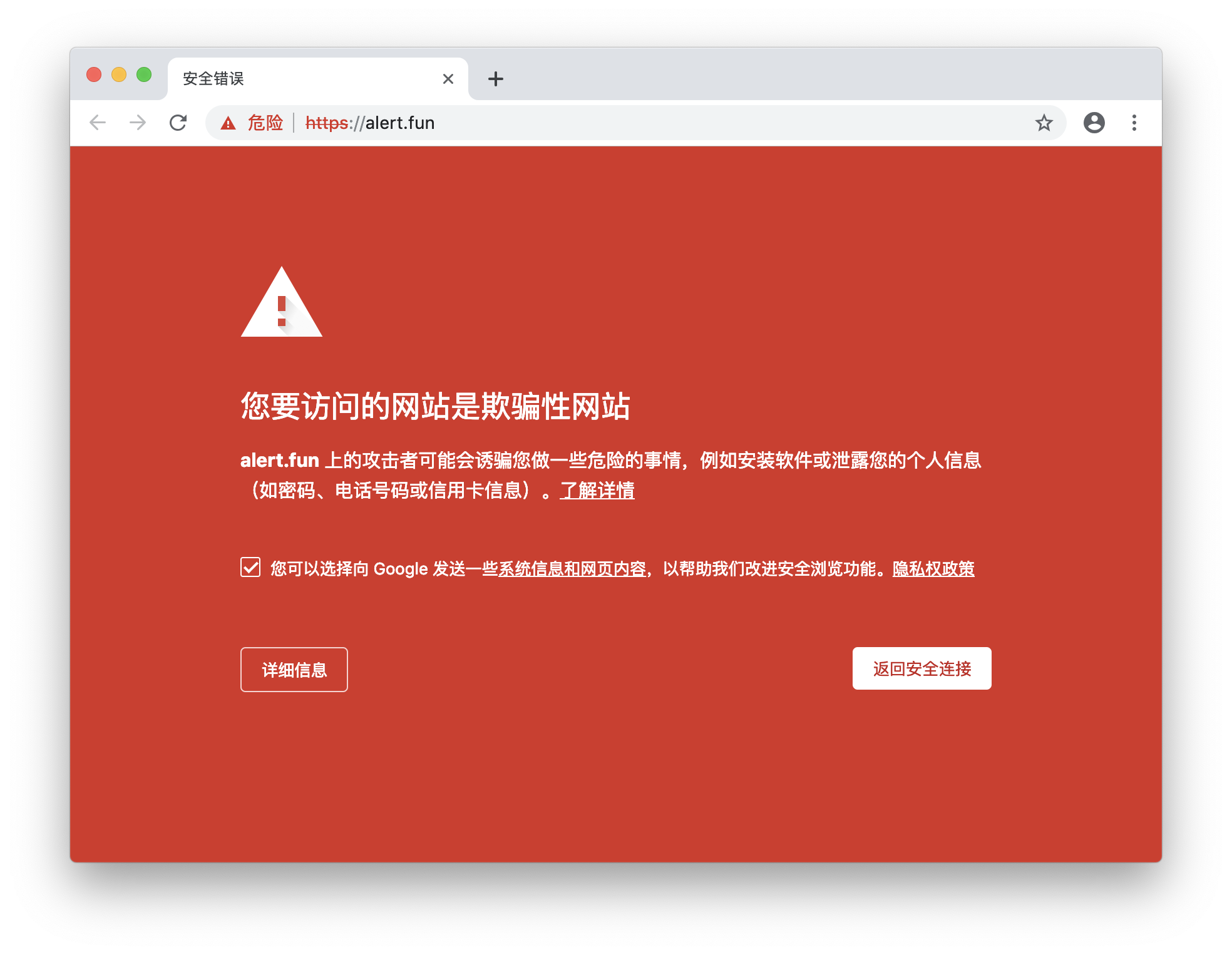

前几天尝试了下 HTTP 在线代理的功能,用 nginx 反向代理 google 的页面,但域名是自己的( www.google.com.alert.fun ,用的是泛解析 *.alert.fun ,通过 sslfree 申请的免费证书)。结果估计是被 chrome 当成钓鱼网站了上报到了 google 安全中心,现在域名被所有主流浏览器屏蔽,并且反向代理关了仍这样,不知道该如何解封?

想不通的是,整个实验过程域名 IP 是本地内网的,外面是没法访问的,这样也可以认为域名是钓鱼网站?

1

lzhnull 2019 年 2 月 2 日 via Android

哈哈哈,喜闻乐见

|

2

fstab 2019 年 2 月 2 日 via Android

这种骚操作,我没看懂,你为什么不申请 tk 等免费域名呢。

|

3

ys0290 2019 年 2 月 2 日 via iPhone

自己用的话,不嫌长吗?还那么瓜田李下的

|

4

ccc008 2019 年 2 月 2 日

你这被封没毛病 233

|

5

Hopetree 2019 年 2 月 2 日 via iPad

封的清清楚楚明明白白没毛病啊,但是怎么解封不知

|

6

phy25 2019 年 2 月 2 日 via Android

|

7

fbqk2008 2019 年 2 月 2 日

你这不就是钓鱼网站吗?不然你会用这个域名?

|

8

tadtung 2019 年 2 月 2 日 via Android

这域名扔就扔掉。

基本没法解封。 |

9

shansing 2019 年 2 月 2 日

估计是签发证书后,被 Google 注意到了。

|

10

yunye 2019 年 2 月 2 日

钓鱼网站就喜欢你这种格式的域名

|

11

binux 2019 年 2 月 2 日 via Android 你想想看,域名指向的是内网,链接也没有分发,google 是访问不到的。

这意味着 chrome 不但上传了你的访问日志,还上传了你访问的内容。 你这放国内早就被喷死了 |

12

sanpir 2019 年 2 月 2 日

抛弃一切非主流域名。

|

13

Nicoco 2019 年 2 月 2 日

你这个域名,符合钓鱼网站的常见特征。

换谁谁都封 |

14

terence4444 2019 年 2 月 2 日 你这样并不是 [实验] ,而是 [试探] 性质的,我认为永封也没问题。

|

15

Shura 2019 年 2 月 2 日

@binux “但域名是自己的( www.google.com.alert.fun )”。请仔细阅读帖子内容不要只看图片,chrome 不需要上传他的访问内容,这个 url 已经算是钓鱼网站了。

|

16

crab 2019 年 2 月 2 日

等谷歌弄个“安全联盟”才有机会了

|

17

md5 2019 年 2 月 2 日 via iPhone

这是算自爆吗¿

|

18

dorothyREN 2019 年 2 月 2 日

你这就是啊

|

19

huangtao728 2019 年 2 月 2 日 via Android 呃,跑个题,好奇楼主签了 *.alert.fun 的野卡证书能给 www.google.com.alert.fun 用吗, * 不是只匹配下一级吗?

|

20

dorentus 2019 年 2 月 2 日 via iPhone

|

21

realpg PRO 标准的钓鱼网站特征

|

22

id7368 PRO 直接谷歌站长中心查看报毒原因

|

23

junjieyuanxiling 2019 年 2 月 2 日 via Android

@binux #11 Help improve safe browsing 是默认关闭的,搞明白再喷,OK ?

|

24

yankebupt 2019 年 2 月 2 日

只是反代我估计也没问题...要不随便一个新手爬虫就得中招...

但是我觉得 google 这种带搜索框的我估计只是反代的话是没法用的,很可能 form 提交 action 那里或其他什么地方比如 js 写的是绝对链接,带 google 域名的那种,你会不会做了处理改成了自己的域名... 改了页面内容的话 TOS 踩雷我觉得很可能毫无申诉余地...问问 google 怎么处理吧.我记得有申诉的. |

25

mytry OP @huangtao728 我签的是 alert.fun, *.alert.fun, *.com.alert.fun, *.google.com.alert.fun 当然还有其他几个 facebook、tiwtter 之类的,总共 10 个左右吧。

(刚开始几天这个在线代理很好用,而且也不是传统那种在线代理,用了很多前端黑科技,还支持脚本 cookie 等等,改天换了域名外网成功跑起来再详细介绍~) |

26

mcone 2019 年 2 月 2 日

@binux 非谷粉,但我觉得 google 不会吃饱了撑的上传这么多东西……要是上传全量网页内容,估计不说会不会被喷死,光是带宽占用就够喝一壶的了……

楼主提到的这个链接 www.google.com.alert.fun 是非常标准的欺诈 URL (正常域名为前缀的拼接,世界上有 70 多亿人,知道根域名应该倒着看的估计不到十分之一,很多人是完全分辨不出来的……),被拉黑只能说是 no zuo no die |

27

gcod 2019 年 2 月 2 日 via Android

|

28

snw 2019 年 2 月 2 日 via Android

现在证书有 certificate transparency 的啊,根本不需要 Chrome 上报任何数据,你签发时 CA 就告诉 Google 这个域名了,然后可能你这几个前缀直接触发了风险警报就被判为钓鱼网站了(只能怪你签那么多级泛域名还涉及 google)。

|

29

ecloud 2019 年 2 月 2 日 via iPhone

现在的贼已经不是喊捉贼这么单纯了

竟然调戏起警察来了 真的很佩服你们的底线! |

30

mytry OP |

34

mytry OP 算了,反正这几天家里自己用,把“安全浏览”关了就可以了...

之所以要用“域名前缀”的方式,主要是为了直接复用浏览器的 cookie 域模型,因为 nginx 在反向代理时会把 set-cookie 头的 domain 部分加上我的后缀(使用 proxy_cookie_domain 指令),所以 google.com.alert.fun 仍然是 www.google.com.alert.fun 的子域名。 另外前端部分是用 Service Worker 实现资源拦截,然后 fetch 反向代理的接口。同时会在 HTML 里注入 JS,拦截表单超链接,重写 document.domain、document.cookie 等属性,自动 加上 /去除 我的域名后缀,所以看起来和透明的一样~   |

35

yushuda 2019 年 2 月 3 日

实力引火烧身

|

36

fqj1994 2019 年 2 月 4 日

而且这证书签得不只是 google 还有 facebook/twitter/wikipedia 妥妥的

https://crt.sh/?id=1154169838 |